מערכות זיהוי חדירות IDS

בהקשר של אבטחה היקפית, העיסוק במערכות זיהוי ומניעת חדירות (IDPS) הוא מרכזי, ומתמקד בטכנולוגיות ואסטרטגיות שנועדו לזהות, לנטר ולנטרל פעילויות זדוניות ופריצות לא מורשות לרשת.

מערכות זיהוי ומניעת חדירות מסייעות בשמירה על היקפי רשת. הם עוקבים אחר תעבורת רשת והתנהגויות מערכת כדי לזהות ולמנוע גישה בלתי מורשית, ניצול והתקפות, משמשים כמגן מפני מגוון איומי סייבר ומבטיחים את האמינות, הסודיות והזמינות של משאבי הרשת.

מערכת לזיהוי חדירות (Intrusion Detection System) היא מערכת המנטרת נתוני רשת או נתוני מחשב כדי לזהות פעילות חריגה או חשודה, אשר עשויה להיות סימן לחדירה אבטחתית.

IDS מנתח נתוני רשת או נתוני מחשב, כגון כתובות IP, מספרי פורטים, חבילות רשת, ונתוני מערכת. נתוני אלו נבדקים לעומת תבניות התנהגות ידועות, או תבניות התנהגות שנחשבות חשודות. אם IDS מזהה פעילות חריגה או חשודה, הוא יתריע על כך למנהלי המערכת או לצוותי אבטחת המידע.

כל פעולה המפרה את החוקים שנקבעו מדווחת למנהל המערכת ונרשמת במערכת מידע וניהול אירועים (SIEM) המבדילה בין אזעקות שווא לבין פעילות זדונית.

קיימות שתי גישות עיקריות לזיהוי חריגות ב-IDS:

1. זיהוי חתימה: גישה זו מבוססת על השוואת נתוני הרשת או נתוני המחשב לתבניות התנהגות ידועות של התקפות סייבר. אם IDS מזהה תבנית ידועה, היא תתריע על כך כחריגה.

IDS מבוסס חתימה הוא סוג של IDS פשוט יחסית, המבוסס על השוואת נתוני הרשת או נתוני המחשב לתבניות התנהגות ידועות של התקפות סייבר. תבניות אלו נקראות "חתימה". חתימה יכולה להיות מורכבת ממספר משתנים, כגון:

- כתובת IP של התוקף

- כתובת IP של הקורבן

- מספר הפורטים המשמשים בהתקפה

- סוג התקיפה

- נתונים שנשלחו או התקבלו במהלך התקיפה

IDS מבוסס חתימה יכול לזהות התקפות סייבר ידועות, אך הוא עלול להיכשל לזהות התקפות חדשות או התקפות מתוחכמות.

2. זיהוי התנהגות: גישה זו מבוססת על ניתוח תבניות התנהגות של משתמשים או של מחשבים. אם IDS מזהה התנהגות חריגה, היא תתריע על כך כחריגה.

IDS מבוסס התנהגות הוא סוג של IDS מתקדם יותר, המבוסס על ניתוח תבניות התנהגות של משתמשים או של מחשבים. IDS מבוסס התנהגות יכול לזהות התקפות סייבר חדשות או התקפות מתוחכמות, אשר עלולות להיות קשות לזיהוי על ידי IDS מבוסס חתימה. הוא יכול להשתמש בטכניקות שונות לניתוח תבניות התנהגות, כגון:

- ניתוח נתוני רשת: IDS יכול לזהות חריגות בנתוני הרשת, כגון תנועה לא אופיינית ברשת או פעילות חריגה של תוכנות זדוניות.

- ניתוח נתוני מערכת: IDS יכול לזהות חריגות בנתוני המערכת, כגון שינוי לא מורשה בקבצים או הרשאות, או התקנה לא מורשית של תוכנות.

- ניתוח התנהגות משתמשים: IDS יכול לזהות חריגות בהתנהגות של משתמשים, כגון ניסיון לגשת למידע רגיש או לבצע פעולות לא מורשות.

IDS מבוסס התנהגות הוא כלי יעיל לזיהוי התקפות סייבר, אך הוא עלול להוביל לקבלת אזעקות שווא, אם הוא מוגדר בצורה שגויה או אם הוא אינו מעודכן עם ההתקפות האחרונות.

הגישה הנפוצה יותר לזיהוי חריגות ב- IDS היא זיהוי חתימה. גישה זו היא פשוטה יחסית ליישום ולתפעול, והיא יכולה לזהות התקפות סייבר ידועות באופן יעיל. עם זאת, גישה זו עלולה להיכשל לזהות התקפות חדשות או התקפות מתוחכמות, אשר עלולות להיות קשות לזיהוי על ידי תבניות ידועות.

הגישה המתקדמת יותר היא זיהוי התנהגות. גישה זו יכולה לזהות התקפות סייבר חדשות או התקפות מתוחכמות, אשר עלולות להיות קשות לזיהוי על ידי זיהוי חתימה. עם זאת, גישה זו עלולה להוביל לקבלת אזעקות שווא, אם היא מוגדר בצורה שגויה או אם היא אינו מעודכן עם ההתקפות האחרונות.

לא ניתן לומר באופן חד משמעי איזו גישה עדיפה. הגישה הטובה ביותר תלויה במספר גורמים, כגון:

- סוג הארגון: ארגונים גדולים ומורכבים עשויים להעדיף IDS מבוסס התנהגות, כדי לספק הגנה מקיפה יותר מפני התקפות סייבר. ארגונים קטנים יותר עשויים להעדיף IDS מבוסס חתימה, מכיוון שהוא פשוט יותר ליישום ולתפעול.

- תקציב ל- IDS: מבוסס התנהגות הוא בדרך-כלל יקר יותר מ- IDS מבוסס חתימה.

- הידע והניסיון: ארגונים עם ידע וניסיון באבטחת מידע עשויים להעדיף IDS מבוסס התנהגות, מכיוון שהוא דורש ידע וניסיון מתקדמים יותר להתקנה ולתפעול.

בדרך-כלל, ארגונים משתמשים בשילוב של שתי הגישות, כדי לספק הגנה מקיפה יותר מפני התקפות סייבר.

IDS אוסף ומנתח מידע מאזורים שונים בתוך מחשב או רשת כדי לזהות פרצות אבטחה אפשריות, הכוללות הן פריצות (התקפות מחוץ לארגון) והן שימוש לרעה (התקפות מתוך הארגון). IDS משתמש בהערכת פגיעות (המכונה לפעמים סריקה), שהיא טכנולוגיה שפותחה כדי להעריך את האבטחה של מערכת מחשב או רשת. פונקציות זיהוי חדירה כוללות:

- ניטור וניתוח פעילויות המשתמש והמערכת.

- ניתוח תצורות מערכת ופגיעויות.

- הערכת תקינות המערכת והקבצים.

- יכולת לזהות דפוסים אופייניים להתקפות.

- ניתוח דפוסי פעילות חריגים.

- מעקב אחר הפרות של מדיניות המשתמש.

סוגי IDS

ניתן לחלק את סוגי ה-IDS לקטגוריות שונות בהתבסס על מספר קריטריונים, כגון:

- טכניקת זיהוי: IDS ניתן לחלק ל-IDS מבוסס חתימה, IDS מבוסס התנהגות, ו-IDS מבוסס למידת מכונה.

- מיקום: IDS ניתן לחלק ל-IDS מקומי, IDS מרכזי, ו-IDS משולב.

- טווח: IDS ניתן לחלק ל-IDS ברשת, IDS במערכת, ו-IDS משולב.

IDS מבוסס חוקים (חתימה)

IDS מבוסס חוקים הוא סוג של IDS פשוט יחסית, המבוסס על השוואת נתוני הרשת או נתוני המחשב לתבניות התנהגות ידועות של התקפות סייבר. תבניות אלו נקראות "חתימה".

חתימה יכולה להיות מורכבת ממספר משתנים, כגון:

- כתובת IP של התוקף

- כתובת IP של הקורבן

- מספר הפורטים המשמשים בהתקפה

- סוג התקיפה

- נתונים שנשלחו או התקבלו במהלך התקיפה

IDS מבוסס חוקים יכול לזהות התקפות סייבר ידועות, אך הוא עלול להיכשל לזהות התקפות חדשות או התקפות מתוחכמות.

IDS מבוסס התנהגות (זיהוי אנומליות)

IDS מבוסס התנהגות הוא סוג של IDS מתקדם יותר, המבוסס על ניתוח תבניות התנהגות של משתמשים או של מחשבים. IDS מבוסס התנהגות יכול לזהות התקפות סייבר חדשות או התקפות מתוחכמות, אשר עלולות להיות קשות לזיהוי על ידי IDS מבוסס חתימה.

IDS מבוסס התנהגות יכול להשתמש בטכניקות שונות לניתוח תבניות התנהגות, כגון:

- ניתוח נתוני רשת: IDS יכול לזהות חריגות בנתוני הרשת, כגון תנועה לא אופיינית ברשת או פעילות חריגה של תוכנות זדוניות.

- ניתוח נתוני מערכת: IDS יכול לזהות חריגות בנתוני המערכת, כגון שינוי לא מורשה בקבצים או הרשאות, או התקנה לא מורשית של תוכנות.

- ניתוח התנהגות משתמשים: IDS יכול לזהות חריגות בהתנהגות של משתמשים, כגון ניסיון לגשת למידע רגיש או לבצע פעולות לא מורשות.

IDS מבוסס התנהגות הוא כלי יעיל לזיהוי התקפות סייבר, אך הוא עלול להוביל לקבלת אזעקות שווא, אם הוא מוגדר בצורה שגויה או אם הוא אינו מעודכן עם ההתקפות האחרונות.

IDS מבוסס למידת מכונה

IDS מבוסס למידת מכונה הוא סוג של IDS מתקדם ביותר, המשתמש בטכנולוגיות למידת מכונה לזיהוי התקפות סייבר. IDS מבוסס למידת מכונה יכול ללמוד באופן אוטומטי תבניות התנהגות חריגות, גם אם הן חדשות או מתוחכמות. הוא כלי יעיל מאוד לזיהוי התקפות סייבר, אך הוא דורש ידע וניסיון מתקדמים יותר להתקנה ולתפעול.

IDS מבוסס למידת מכונה אוסף נתונים על התנהגות תקינה של רשת או מחשב. הנתונים הללו נשמרים במאגר נתונים, והם משמשים לאימון מודל למידת מכונה.

המודל ללמידת מכונה לומד לזהות חריגות בהתנהגות, בהתבסס על הנתונים שעליהם הוכשר. כאשר ה-IDS מזהה חריגה, הוא מדווח על כך למנהלי המערכת או לצוותי אבטחת המידע.

IDS מבוסס למידת מכונה הוא בעל מספר יתרונות על פני סוגים אחרים של IDS:

- יעילות: IDS מבוסס למידת מכונה יכול לזהות התקפות סייבר חדשות או מתוחכמות, אשר עלולות להיות קשות לזיהוי על ידי סוגים אחרים של IDS.

- דיוק: IDS מבוסס למידת מכונה יכול להפחית את מספר אזעקות השווא, אשר עלולות להטריד את מנהלי המערכת ולגרום להם להזניח אזעקות אמיתיות.

- גמישות: IDS מבוסס למידת מכונה יכול ללמוד ולשנות את תבניות ההתנהגות שלו באופן אוטומטי, בהתאם לתנאים המשתנים.

עם זאת, IDS מבוסס למידת מכונה גם בעל מספר חסרונות:

- עלות: IDS מבוסס למידת מכונה הוא בדרך-כלל יקר יותר מסוגים אחרים של IDS.

- מורכבות: IDS מבוסס למידת מכונה דורש ידע וניסיון מתקדמים יותר להתקנה ולתפעול.

- תלות בנתונים: IDS מבוסס למידת מכונה תלוי בנתונים איכותיים על התנהגות תקינה. אם הנתונים הללו אינם איכותיים, ה-IDS עלול לזהות חריגות שווא.

שיטות זיהוי

- זיהוי מבוסס חתימה: משתמש בדפוסים או חתימות מוגדרות מראש כדי לזהות איומים והתקפות ידועים.

- זיהוי מבוסס אנומליות: מזהה סטיות מקווי הבסיס שנקבעו של פעילויות והתנהגויות רגילות כדי לזהות איומים לא ידועים.

- זיהוי מבוסס היוריסטי: משתמש באלגוריתמים וטכניקות מתקדמות לזיהוי התקפות ופעילויות זדוניות על ידי ניתוח המאפיינים וההתנהגויות של התעבורה.

יתרונות IDS

- אזהרה מוקדמת על חדירה אבטחתית: IDS יכול לזהות התקפות סייבר בשלב מוקדם, לפני שהן מצליחות להשיג גישה למידע רגיש או לגרום לנזק.

- הפחתת הנזק מהתקפות סייבר: IDS יכול לסייע באיטום נקודות התורפה בארגון, ובכך להפחית את הנזק שנגרם מהתקפות סייבר.

- שיפור ניהול הסיכונים: IDS יכול לסייע לארגונים לנהל את הסיכונים שלהם מפני התקפות סייבר, על ידי מתן מידע על ההתקפות הנפוצות ביותר והטכניקות ההתקפיות העדכניות ביותר.

חסרונות IDS

- רעשים ברשת עשויים להגביל את אפקטיביות המערכת בגילוי אחר ניסיונות פריצה.

- תוצאות חיוביות כוזבות: IDS ידועים לשמצה בכך שהם יוצרים תוצאות חיוביות כוזבות - כלומר, אזעקות שווא: מתריעים על מתקפה כשאין כזו. זה יכול ליצור עבודה נוספת עבור צוותי האבטחה ולהוביל לעייפות התראה.

- מורכבות: IDS יכול להיות מסובך להגדרה ולניהול, במיוחד עבור רשתות גדולות. לעתים קרובות זה דורש מומחי IT מיומנים לפעול ביעילות.

- חוסר יכולת לזהות איומים חדשים: IDS מבוסס חתימה לא יכול לזהות איומים חדשים שאינם תואמים לאף חתימה מוכרת. בעוד ש-IDS מבוסס חריגות יכול לזהות את האיומים החדשים הללו, הם גם נוטים לייצר יותר תוצאות שגויות.

- עלות: IDS יכול להיות יקר לרכישה ולתפעול.

- צריכת משאבים: IDS יכול לצרוך כמות משמעותית של משאבים, מה שעשוי להשפיע על ביצועי הרשת.

- גרסאות מיושנות: התקפות רבות מכוונות כנגד תוכנות מגרסה מסוימת ולפעמים מיושנת, יש צורך בעדכון קבוע של חתימות וקבצים המותאמים לגרסת היישום.

- לרוב, מנות מוצפנות אינן מזוהות על ידי מערכות לגילוי חדירות והמערכת עשויה שלא להבחין בקבצים חשודים או בפעילות זדונית.

התחמקות

ישנן מספר שיטות שבעזרתן ניתן לחמוק מזיהוי:

- זיוף כתובות IP / שימוש בפרוקסי - טכניקה זו עשויה להקשות על מנהל הרשת באיתור מקור ההתקפה וסימון כתובת ה-IP כחשודה.

- פיצול מנות / שליחת מנות חלקית - טכניקה זו עשויה לבלבל את המערכת ולגרום לה לחשוב שהקובץ אינו חשוד.

- הימנעות משימוש בהגדרות ברירת מחדל - המערכת עשויה לזהות קובץ זדוני שנוצר ב-Metasploit בפורט ברירת המחדל מספר 4444.

- שינוי דפוסי פעולה - מערכות לגילוי חדירות, מתבססות על דפוסי פעולה קבועים וזיהוי חתימות של כלי התקפה רבים. במידה והמטען שנשלח על ידי כלי התקיפה יהיה שונה ממה שהמערכת לגילוי חדירות מצפה לקבל, יוכל התוקף לחמוק מגילוי.

- שימוש ברוחב פס נמוך.

בחירת IDS לארגון

בעת בחירת IDS עבור הארגון שלך, שקול את הגורמים הבאים:

- גודל ומורכבות הרשת שלך: רשתות גדולות יותר ידרשו IDS חזק יותר, בעוד שרשתות קטנות יותר יכולות לרוב להסתדר עם פתרון פשוט יותר.

- הסביבה הרגולטורית שלך: אם העסק כפוף לתקנות הדורשות אמצעי אבטחה ספציפיים, ודא שה-IDS שתבחר יעזור לך לעמוד בדרישות אלה.

- המשאבים הזמינים שלך: האם יש לך את הצוות והמומחיות הדרושים לניהול IDS? אם לא, כדאי לחפש פתרון הכולל שירותי ניהול.

- התקציב שלך: IDS יכול להשתנות מאוד במחיר. ודא שאתה בוחר מערכת שמתאימה לתקציב שלך, אך זכור כי העלות של פריצת מידע היא לרוב גבוהה בהרבה מהעלות של IDS.

- בבחירת IDS לארגון, יש לקחת בחשבון מספר גורמים, כולל:

- גודל הארגון: IDS זמינים עבור ארגונים בכל הגדלים. ארגונים גדולים עשויים להזדקק ל-IDS עם יכולות מתקדמות יותר מאשר ארגונים קטנים.

- הצרכים הספציפיים של הארגון: יש לבחור IDS שמספקת את כל התכונות הדרושות לארגון. לדוגמה, ארגון עם נתונים רגישים עשוי להזדקק ל-IDS עם יכולות זיהוי מתקדמות יותר.

- תקציב: IDS זמינים במגוון רמות מחירים. יש לבחור IDS במחיר המתאים לתקציב של הארגון.

- להלן כמה מהשיקולים הספציפיים שצריך לקחת בחשבון בבחירת IDS:

- מיקום: איפה ה-IDS תהיה ממוקמת? האם היא תהיה ממוקמת באתר אחד או במספר אתרים?

- טכנולוגיה: איזו טכנולוגיה של IDS היא הטובה ביותר עבור הארגון? IDS זמינים בטכנולוגיות שונות, כגון IDS מבוססות תוכנה, IDS מבוססות חומרה, ו-IDS מבוססות ענן.

- יכולות: אילו יכולות זיהוי הן חיוניות עבור הארגון? IDS מציעים מגוון רחב של יכולות זיהוי, כגון זיהוי תוכנות זדוניות, זיהוי התקפות DDoS, ועוד.

- ניהול: איך תתבצע ניהול ה-IDS? האם היא תהיה מנוהלת על ידי צוות הגנת סייבר או על ידי ספקי IDS?

- גרטנר גרופ מסווג את היצרנים ואת הפתרונות של IDS על פי מספר קריטריונים, כולל:

- מיקום: האם היצרן ממוקם בארה"ב או מחוץ לארה"ב?

- גודל הארגון: האם היצרן מספק פתרונות עבור ארגונים קטנים, בינוניים, או גדולים?

- טכנולוגיה: איזו טכנולוגיה של IDS היצרן מספק?

- יכולות: אילו יכולות זיהוי היצרן מספק?

גרטנר גרופ גם מפרסם דירוג של IDS על בסיס מספר קריטריונים, כולל:

- יכולת זיהוי תוכנות זדוניות: היכולת של ה-IDS לזהות ולדווח על תוכנות זדוניות.

- יכולת זיהוי התקפות סייבר: היכולת של ה-IDS לזהות ולדווח על התקפות סייבר.

- יכולת זיהוי אירועים חריגים: היכולת של ה-IDS לזהות ולדווח על אירועים חריגים.

- יכולת ניהול: היכולת של הארגון לנהל את ה-IDS.

להלן כמה מה-IDS המובילים בשוק:

- Cisco Systems

- Fortinet

- Check Point

- Juniper Networks

- Symantec

- Trend Micro

- Sophos

- McAfee

- Palo Alto Networks

פריסה ותפעול של מערכת זיהוי חדירות (IDS) בארגון

מערכת זיהוי חדירות (IDS) היא כלי חיוני בתחום אבטחת המידע, המאפשרת לארגונים לזהות פעילות חריגה או זדונית ברשתות המחשבים שלהם. פריסה ותפעול יעילים של IDS דורשים הבנה טכנית, תכנון מדוקדק, ותחזוקה רציפה.

- שלב 1: בחירת סוג ה-IDS

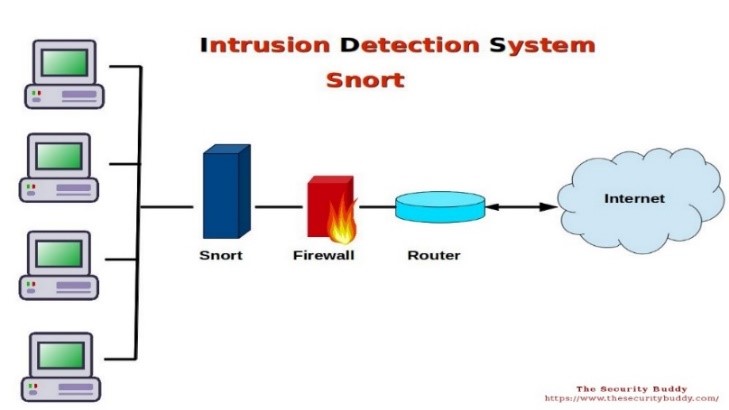

- Network-Based IDS (NIDS): מותקן ברמת הרשת ומנתח תנועת רשת כדי לזהות פעילות חריגה. סוג זה של IDS עוקב אחר זרימת מנות הנתונים ברשת ומזהה מנות שהחליקו דרך חומת האש. מנות משווים בין בסיסי נתונים של חתימות התקפה ידועות והתקשורת חסומה אם תמצא התאמה. IDS מבוסס רשת יש כמה חסרונות. ראשית, IDS יכול לפקח על קטע אחד בלבד ברשת, מה שמעלה את האפשרות שהתנועה לא מורשית עלולה להחמיץ את המערכת. כדי להימנע מבעיה זו IDS מבוסס רשת ממוקמים בדרך-כלל בנקודת הכניסה לרשת כמו רק בתוך או רק מחוץ לחומת האש. בעיה שנייה היא שמזהה IDS טוב באותה מידה כמו בסיס נתונים החתימות עליו הוא מסתמך. למרבה הצער, לא כל האיומים ניתנים לזיהוי באמצעות חתימה ספציפית המובילה לאפשרות של החמצות של התקפות. מערכת איתור חדירה לרשת NIDS ממוקמת בנקודה אסטרטגית, עוקבת אחר כל תעבורת הרשת ואינה מחפשת אחר שינויים בקובצי המחשב. תפקידה לאתר שינויים והתקפות בתעבורת הרשת כגון: עומס בשעה לא סבירה, התקפות DDoS וכוח ברוטלי. בסוף התהליך המערכת תפיק דו"ח אירועים ותשלח אל מנהל הרשת להמשך בדיקה.

- Host-Based IDS (HIDS): מותקן על שרת או מחשב פרטי ומפקח על פעילות המערכת והיישומים. איתור חדירות מבוסס מארח כרוך בהפעלת סוכנים בכל השרתים ברשת המשמשים לאיסוף נתוני שימוש וביצועים כגון גישה לדיסק וקבצים, שימוש במעבד ופעילויות משתמשים. נתונים אלה מועברים ל- IDS שם הם נאספים ומנותחים כדי לזהות דפוסי פעילות שידועים כקשורים לפעילות לא מורשית. מערכות כאלה יכולות גם לזהות מתי הפעילות סוטה במידה ניכרת מרמות הפעילות הרגילות של קו הבסיס. כאשר מתגלה בעיה, מנהל מערכת מתריע כך שניתן יהיה לחקור אותו. מסמכי IDS מבוססי מארח פועלים היטב ברשתות קטנות אך בדרך-כלל מתקשים בהדרגה לארגונים גדולים יותר. מערכת לגילוי חדירות מבוססת מחשב שרת HIDS בוחנת שינויים בקובצי מערכת ההפעלה של מחשב או התקן בודד, עוקבת אחר אירועים ופעולות חשודות ומדווחת עליהם למנהל המערכת. המערכת מפיקה קובץ Image של תצורת המערכת הנוכחית ותשווה אותו אל מול הקובץ הקודם, במידה וקובצי מערכת שונו או נמחקו היא תדווח על כך.

- שלב 2: תכנון ואסטרטגיה

- קביעת היעדים: זיהוי הנכסים החיוניים ביותר בארגון שרוצים להגן עליהם.

- התאמת ה-IDS לצרכים הספציפיים של הארגון ולמבנה התשתיתי שלו.

- שלב 3: התקנה והגדרה

- התקנת התוכנה או החומרה של ה-IDS בהתאם לסוג שנבחר (NIDS או HIDS).

- קביעת כללים ומדיניות זיהוי, כולל הגדרת חתימות לזיהוי איומים ספציפיים והתאמת רמות האזהרה.

- שלב 4: אינטגרציה עם מערכות קיימות

- אינטגרציה עם מערכות ניטור ואבטחה קיימות בארגון, כגון מערכות ניהול אירועים ומידע אבטחתי (SIEM).

- שלב 5: בדיקה ואימות: ביצוע בדיקות כדי לוודא שה-IDS מוגדרת נכון ומזהה איומים באופן יעיל.

- שלב 6: תחזוקה וניטור רציף

- עדכונים תכופים לחתימות ולכללים כדי להתמודד עם איומים חדשים.

- ניטור ותחזוקה רציפה כדי לזהות ולטפל באיומים בזמן אמת.

- שלב 7: דיווח וניתוח: יצירת דוחות אודות אירועים אבטחתיים ופעילות חשודה כדי לשפר את תהליכי התגובה והמניעה.

- שלב 8: הכשרה והדרכה

- הכשרת צוותי ה-IT והאבטחה על תפעול ותחזוקה של ה-IDS.

- פיתוח מודעות בקרב עובדי הארגון לחשיבות של אבטחת מידע.

פריסת ותפעול של IDS היא תהליך מורכב הדורש תכנון קפדני והתמדה בתחזוקה ובניטור. על ידי יישום נכון של IDS, ארגונים יכולים לשפר באופן משמעותי את יכולתם להתמודד עם איומי סייבר ולהגן על המידע החיוני שלהם.

הגדרת כללים עבור IDS

הגדרת כללים עבור IDS דורשת הבנת הרשת, התנהגותה הרגילה ואיומים פוטנציאליים. כללים אלה מציינים דפוסים הקשורים לאיומים ידועים או להתנהגויות חריגות כדי להפעיל התראות או פעולות.

- הבן את הסביבה שלך:

- מפה את הארכיטקטורה של הרשת שלך וזיהוי נכסי מפתח.

- הבן את דפוסי התנועה הרגילים, כדי שתוכל לזהות חריגות.

- קבע את המטרה של כל כלל: האם אתה מנסה לזהות איום ידוע ספציפי, או שאתה מחפש התנהגות חריגה שעלולה להצביע על איום לא ידוע?

- רכיבי כללים:

- כותרת: מגדירה את הרשתות וההתקנים שהכלל חל עליהם וכוללת כתובות IP מקור ויעד, כמו גם יציאות מקור ויעד.

- אפשרויות: מכיל פרטים נוספים על דפוס התנועה שיש להתאים, כולל מחרוזות תוכן, דגלים, שדות ספציפיים לפרוטוקול ועוד.

- מנף זיהוי מבוסס חתימה:

- השתמש בדפוסים מוגדרים מראש (חתימות) של פעילויות זדוניות ידועות.

- עדכן באופן קבוע חתימות כדי להגן מפני איומים מתעוררים.

- יישם זיהוי מבוסס חריגות:

- קבע קו בסיס של התנהגות רשת "רגילה".

- צור כללים להתריע על חריגות מקו הבסיס הזה.

- תעדוף חוקים:

- כללים מסוימים עשויים להיות קריטיים יותר מאחרים בהתבסס על הנכסים שהם מגנים או על חומרת האיום.

- סדר הכללים יכול להיות מכריע, במיוחד עבור IPS, שבו בדיקת מנות עשויה להיפסק לאחר מציאת התאמה.

- הימנע מנקודות חיוביות כוזבות: כוונן את הכללים כדי למזער את מספר התראות השווא, מה שעלול לגרום לחוסר רגישות של אנשי האבטחה לאיומים אמיתיים.

- כלול ניתוח Payload: כמה פתרונות IDS/IPS מתקדמים יכולים לבדוק מטענים של מנות עבור תוכן זדוני, לא רק כותרות.

- לוגים וניטור: וודא יומן תואם את הכללים שלך ובדוק באופן קבוע את הלוגים כדי להתאים ולחדד כללים לפי הצורך.

- סקור ועדכון כללים באופן קבוע:

- ככל שצצים איומים חדשים והרשת שלך מתפתחת, תצטרך לחזור ולשנות את הכללים שלך.

- השתמש בעדכוני מודיעין איומים למידע עדכני על איומים חדשים.

- כללי בדיקה לפני הפריסה: לפני הטמעה בסביבת ייצור, בדוק כללים חדשים בסביבה מבוקרת כדי לוודא שהם פועלים כמתוכנן ואינם משבשים תנועה לגיטימית.

- נימוק כלל המסמך: שמור על תיעוד ברור מדוע כל כלל נוצר, מטרתו המיועדת וכל מידע מודיעיני הקשור לאיום.

- הקמת תהליך ניהול שינויים: יש לתעד, לבחון ולאשר כל שינוי בכללי IDS/IPS כדי להבטיח עקביות ולמנוע שגיאות אפשריות.

- יישם תצורות Fail Open/Fail Closed: החלט אם, במקרה של תקלה, אתה רוצה שה-IPS יאפשר את כל התעבורה (כשל פתוח) או יחסום את כל התעבורה (כישלון סגור). ההחלטה תלויה פעמים רבות באופי הסביבה וברמת הסיכון המקובלת.

- שקול כללים מבוססי תעריפים או התנהגות: זיהוי ואפשר לחסום מקורות תנועה החורגים משיעורי הבקשות הרגילים או מציגים דפוסי התנהגות זדוניים.

- צור קשר עם משאבי ספקים וקהילה: לרוב פתרונות IDS/IPS יש קהילות פעילות ותמיכה בספקים המציעים כללים מוגדרים מראש, עצות ועדכונים לגבי איומים מתעוררים.

לסיכום, הגדרת כללי IDS/IPS מצריכה שילוב של הבנת איומים ידועים (זיהוי מבוסס חתימה) והיערכות לחדשים ובלתי צפויים (גילוי אנומליות או מבוסס התנהגות). בדיקה חוזרת וקביעת של כללים אלה הם המפתח לשמירה על תנוחת הגנה איתנה.

לוגים ב-IDS: מבנה, משמעות וניתוח

לוגים ב-IDS הם רכיב קריטי בתהליך אבטחת המידע. הם מספקים רישום מפורט של פעילות הרשת, התראות אבטחה, ופרטים על אירועים חריגים או זדוניים. להבנת הלוגים והיכולת לנתח אותם חשיבות רבה בזיהוי ותגובה לאיומי אבטחת מידע.

מבנה טכני של לוגים ב-IDS

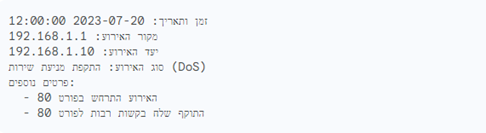

לוגים ב-IDS כוללים מספר מרכיבים טכניים עיקריים:

- מזהה האירוע: כל אירוע או התראה שה-IDS מזהה מקבל מזהה ייחודי (למשל, מספר או קוד). זה מאפשר זיהוי וסיווג מהירים של האירוע.

- תאריך ושעה: זמן קליטת האירוע או ההתראה.

- מקור הזיהוי: מציין איזה חלק ב-IDS זיהה את האירוע. למשל, חומת אש, מערכת זיהוי חדירות רשת (NIDS) או מערכת זיהוי חדירות מבוססת מארח (HIDS).

- כתובת IP מקור ויעד: כתובות ה-IP של המקור והיעד של תנועת הרשת.

- פרטי הפרוטוקול: כגון TCP, UDP, ICMP וכדומה.

- פורטים: הפורטים המעורבים בתקשורת.

- תיאור סוג האירוע או ההתראה: מתן פירוט על הפעילות שזוהתה. לדוגמה, האם זהו ניסיון חדירה, התקפת מניעת שירות מבוזרת (DDoS), או פעילות חשודה אחרת.

- חתימת האירוע: מזהה ייחודי של סוג האירוע או ההתקפה הספציפית.

בנוסף לנתונים אלו, לוג של IDS עשוי לכלול גם נתונים נוספים, כגון:

- רמת חומרת האירוע: נתונים אלו מאפשרים לצוותי אבטחת המידע לקבוע את רמת החומרה של האירוע, כגון נמוכה, בינונית, או גבוהה.

- פעולת מערכת: נתונים אלו מאפשרים לצוותי אבטחת המידע לקבוע איזו פעולה ביצעה המערכת לאחר זיהוי האירוע, כגון הזרקת הודעה לצוותי אבטחת המידע, או חסימת התוקף.

- מידע נוסף: נתונים אלו עשויים לכלול מידע נוסף על האירוע, כגון מידע על תוכנת האנטי-וירוס שזיהתה את האירוע, או מידע על פרוטוקול הסייבר ששימש באירוע.

לדוגמה, לוג של IDS עשוי לכלול את הנתונים הבאים עבור אירוע של התקפת סייבר:

נתונים אלו יאפשרו לצוותי אבטחת המידע להבין את מהות האירוע ולנקוט בצעדים מתאימים כדי להגיב לאירוע.

משמעות הלוגים

הלוגים מספקים נתונים מפורטים על פעילויות רשת שעלולות להיות זדוניות או חריגות. דרך הנתונים הללו, מנהלי מערכות ואנשי אבטחת מידע יכולים לזהות מגמות, לבדוק חשדות לחדירה או להתקפה, ולהבין את טיב האיומים.

ניתוח לוגים והפקת מסקנות:

- איתור תבניות ומגמות: ניתוח רציפות של הלוגים יכול לגלות תבניות פעילות זדונית ולאפשר לזהות חדירות או התקפות מתמשכות.

- הגדרת כללים לסינון ואזעקות: על סמך נתונים היסטוריים וטרנדים, ניתן להגדיר כללים ספציפיים לסינון או להפעלת אזעקות במערכת.

- זיהוי איומים חדשים: לוגים יכולים לסייע בזיהוי איומים חדשים ומתקדמים שעדיין אינם ידועים במערכת.

- כיבוי שריפות ותיקון חולשות: ניתוח מהיר ויעיל של הלוגים יכול לסייע בתיקון חולשות בזמן אמת ולמנוע נזקים גדולים.

לוגים של מערכת זיהוי חדירות הם מרכיב חיוני במערכת האבטחת מידע של כל ארגון. הם מספקים מידע עשיר שיכול לשמש לזיהוי, ניתוח ותגובה לאיומים סייבר. ניתוח והבנה מעמיקה של הלוגים הם כלים עוצמתיים במאבק לשמירה על אבטחת המידע.

הערכת ביצועים של מערכת זיהוי חדירות (IDS) בארגון

מערכת זיהוי חדירות (IDS) היא כלי קריטי בהגנה על נתונים ומשאבים בארגונים. על מנת להבטיח שה-IDS עובדת כראוי ומספקת את ההגנה הנדרשת, חשוב להעריך את ביצועיה באופן קבוע.

- שלב 1: הגדרת מדדים להערכה

- דיוק זיהוי (Detection Accuracy): מדד זה כולל את היכולת לזהות נכונה פעילות חריגה או זדונית.

- מספר האזעקות השווא (False Alarms): חשוב למדוד את מספר ההתראות שהן בעצם חיובי שווא, כלומר פעילות רגילה שנתפסה כחריגה.

- זמן תגובה לאירועים (Response Time): המדד מתייחס למהירות שבה ה-IDS מגיבה לאירוע חדירה זוהה.

- שלב 2: ביצוע ניסויי חדירה מבוקרים

- ביצוע ניסויים מבוקרים של התקפות סייבר מסוגים שונים ובדיקה כיצד ה-IDS מזהה ומגיבה להם.

- השוואה בין התוצאות הנצפות לבין התוצאות הצפויות.

- שלב 3: ניתוח יומני רישום (Logs): בדיקה וניתוח של יומני האירועים של ה-IDS כדי לזהות תבניות ומגמות בזיהוי ותגובה לאירועים.

- שלב 4: הערכת רמת האבטחה הכוללת: הערכת השפעת ה-IDS על רמת האבטחה הכוללת של הארגון, כולל השפעה על מערכות אחרות ועל פעילות העובדים.

- שלב 5: בדיקת תחזוקה ועדכונים: בדיקת תדירות ואיכות העדכונים ל-IDS, כולל עדכוני חתימות, תוכנה, וכללים.

- שלב 6: משוב ממשתמשים ומנהלי IT: איסוף משוב מצוות ה-IT ומשתמשים בארגון לגבי השפעת ה-IDS על העבודה היומיומית ועל התחושה הכללית של אבטחת המידע.

- שלב 7: ניתוח עלויות ותועלת: הערכת עלויות התפעול והתחזוקה של ה-IDS ביחס לתועלת המתקבלת מבחינת שיפור אבטחת המידע.

הערכת ביצועים של IDS היא תהליך רב-ממדי הכולל ניתוח טכני, הבנה של השפעות המערכת על הארגון, והערכת עלויות. תהליך זה חיוני לוודא שה-IDS מתפקדת כראוי ומספקת את ההגנה הנדרשת באופן היעיל ביותר.

סיכום היבטים בהפעלת IDS

- תצורה ופריסה: IDS מוגדר היטב ופרוס כראוי הוא חיוני לזיהוי ומניעת חדירות יעילים. זה דורש כוונון מדויק כדי לקבוע קווי בסיס מתאימים, להפחית תוצאות חיוביות כוזבות, ולהבטיח שהמערכת יכולה לזהות במדויק איומים ולנטרל אותם. הפריסה צריכה לשקול את ארכיטקטורת הרשת, דפוסי התעבורה ודרישות האבטחה כדי לייעל את הביצועים והיעילות של ה-IDS.

- התראות ותגובות: ברגע ש-IDS מזהה פריצה אפשרית או פעילות זדונית, הוא מייצר התראות כדי להודיע למנהלים. ניתן להגדיר את המערכת כך שתגיב אוטומטית לסוגים מסוימים של פעילויות שזוהו, כגון חסימת תעבורה מכתובות IP זדוניות, סיום הפעלות או בידוד מערכות שנפגעו, מה שמאפשר תגובה מהירה ואפקטיבית לאירועים.

- עדכונים ותחזוקה שוטפים: כדי לשמור על יעילות נגד איומים מתפתחים, IDSs דורשים עדכונים שוטפים. שמירה על עדכניות החתימות, הדפוסים והאלגוריתמים של המערכת חיונית כדי לזהות ולנטרל את האיומים והפגיעויות העדכניות ביותר. תחזוקה שוטפת, כולל כוונון, אופטימיזציה ועדכוני תוכנה, מבטיחה שה-IDS יישאר יעיל ותפעולי.

- אינטגרציה עם אמצעי אבטחה אחרים: IDSs צריכים לפעול במקביל לאמצעי אבטחה אחרים, כגון חומות אש, מערכות מידע אבטחה וניהול אירועים (SIEM) ופתרונות הגנת נקודות קצה. שילוב IDSs עם טכנולוגיות אבטחה אחרות משפר את עמדת האבטחה הכוללת על ידי מתן נראות מקיפה, תגובה מתואמת והגנה מרובדת מפני איומי סייבר.

- רישום ודיווח: IDSs מייצרים לוגים רבים ודוחות המפרטים פעילויות שזוהו, תקריות ותגובות. רישום ודיווח נכונים חיוניים לניתוח אירועים, ביצוע חקירות משפטיות ושמירה על עמידה במדיניות ובתקנות האבטחה. הנתונים שנאספו מסייעים בחידוד אמצעי האבטחה, שיפור התגובה לאירועים ושיפור עמדת האבטחה הכוללת.

- פיתוח ואכיפת מדיניות: פיתוח ואכיפת מדיניות אבטחה חזקה היא חיונית למיטוב ביצועי IDS. המדיניות צריכה להגדיר התנהגויות מקובלות, דרישות אבטחה ונהלי תגובה, ולספק מסגרת לפעולה של ה-IDS. סקירה ועדכון מדיניות מבטיחים שהם נשארים רלוונטיים ויעילים לנוכח שינוי נופי האיומים והצרכים הארגוניים.

- הערכת ביצועי IDS: הערכה מתמדת של ביצועי IDS היא חיונית כדי לוודא את יעילותה באיתור ומניעת חדירות. בדיקות, הערכות וניתוחים רגילים מסייעים בזיהוי אזורים לשיפור, אופטימיזציה של תצורות והבטחה שהמערכת עומדת בדרישות וביעדי האבטחה.

- שיקולים משפטיים ואתיים: פריסת IDSs כרוכה בשיקולים בנוגע לפרטיות, הגנת נתונים וציות לחוק. ארגונים צריכים להיות מודעים להשלכות האתיות ולדרישות המשפטיות הקשורות לניטור, איסוף נתונים ותגובה לאירועים כדי להבטיח שימוש חוקי ואחראי בטכנולוגיות IDS.

דירוגים של גרטנר גרופ ל-2023

גרטנר גרופ מסווג את היצרנים ואת הפתרונות של IDS על פי מספר קריטריונים, כולל:

- מיקום: האם היצרן ממוקם בארה"ב או מחוץ לארה"ב?

- גודל הארגון: האם היצרן מספק פתרונות עבור ארגונים קטנים, בינוניים, או גדולים?

- טכנולוגיה: איזו טכנולוגיה של IDS היצרן מספק?

- יכולות: אילו יכולות זיהוי היצרן מספק?

גרטנר גרופ גם מפרסם דירוג של IDS על בסיס מספר קריטריונים, כולל:

- יכולת זיהוי תוכנות זדוניות: היכולת של ה-IDS לזהות ולדווח על תוכנות זדוניות.

- יכולת זיהוי התקפות סייבר: היכולת של ה-IDS לזהות ולדווח על התקפות סייבר.

- יכולת זיהוי אירועים חריגים: היכולת של ה-IDS לזהות ולדווח על אירועים חריגים.

- יכולת ניהול: היכולת של הארגון לנהל את ה-IDS.

להלן כמה מה-IDS המובילים בשוק:

- Cisco Systems

- Fortinet

- Check Point Software Technologies

- Juniper Networks

- Symantec

- Trend Micro

- Sophos

- McAfee

- Palo Alto Network

טרנדים ומגמות עתידיות בתחום IDS

מערכות זיהוי חדירות (IDS) הן חלק חיוני באסטרטגיה של אבטחת מידע בארגונים. בשנים האחרונות, התפתחו טרנדים חדשים בתחום, תוך כדי שמערכות אלה הופכות ליותר מתקדמות וחכמות. בהמשך נסקור מספר מגמות עיקריות שצפויות לשנות את פני התחום בשנים הקרובות.

- שילוב בינה מלאכותית ולמידת מכונה: יישום של אלגוריתמים מתקדמים של בינה מלאכותית ולמידת מכונה יאפשר ל-IDS לזהות איומים באופן יותר מדויק ולמנוע אזעקות שווא.

- התאמה אישית והגדרות גמישות: IDS שמתאימות את עצמן לצרכים ספציפיים של כל ארגון, על ידי למידת התנהגות הרשת והמשתמשים בפנים.

- ניתוח עומק של תנועת רשת: יכולת ניתוח מתקדמת של תנועת הרשת, כולל ניתוח תוכן והקשר עמוק של חבילות נתונים.

- תגובה אוטומטית לאיומים: אינטגרציה של יכולות תגובה אוטומטיות לאיומים, כדי להבטיח תגובה מהירה ויעילה יותר להתקפות סייבר.

- תמיכה בטכנולוגיות ענן ומבוזרות: התאמת מערכות IDS לתשתיות ענן ומבוזרות, כדי להגן על משאבים שאינם ממוקמים באותו מקום פיזי.

- שילוב עם פתרונות אבטחה אחרים: אינטגרציה עם מערכות אבטחת מידע אחרות, כגון מערכות ניהול אירועים ומידע אבטחתי (SIEM) ופתרונות אבטחת קצה (Endpoint Security).

- תמיכה בסטנדרטים חדשים והתאמה לתקנים: עדכון והתאמה לסטנדרטים חדשים בתחום אבטחת המידע והתאמה לתקנים רגולטוריים חדשים.

- פיתוח ממשקים ידידותיים למשתמש: שיפור ממשקי המשתמש של מערכות IDS כדי להקל על הניטור והניתוח עבור מנהלי מערכות ואנשי אבטחת מידע.

העתיד של מערכות זיהוי חדירות מבטיח להביא טכנולוגיות חדשות, אינטגרציה עם מערכות אבטחה אחרות, ושיפורים ביעילות ובדיוק של זיהוי איומים. כל אלה צפויים להבטיח שמערכות IDS ימשיכו להיות חלק חשוב באסטרטגיית האבטחת מידע של ארגונים בעתיד.