אבטחת מכשירים ניידים - Mobile Security

תוקפים מתמקדים יותר ויותר במכשירים ניידים ובאפליקציות. מרבית ארגוני ה- IT תומכים ביישומים ארגוניים במכשירים ניידים אישיים. כמובן שנדרשת שליטה באילו מכשירים יכולים לגשת לרשת. יהיה עלינו גם לקבוע את התצורה של החיבורים שלהם כך שתעבורת הרשת תהיה פרטית.

מערכת Mobile device management – MDM מספקת ניהול, אבחון וניטור ריכוזיים באוויר עבור המכשירים הניידים המנוהלים על ידי הארגון - החל מ- iPad ו- Androids ועד Mac ו- PC. התכנה עוקבת אחר המכשירים בארגון, ומציגה ערכים שימושיים כגון מידע על חומרת / תוכנת לקוח ומיקום עדכני, ואף מאפשר למנהלי מערכת לנעול ולמחוק התקנים מרחוק.

ה-MDM מקל גם על הגדרת ופריסת הגדרות רשת כמו קישוריות אלחוטית, הגדרות אבטחה וגישה VPN מרחוק לכל המכשירים ברשת בו-זמנית. במקום לספק ידנית מכשירים לחיבוריות לרשת, או להסתמך על משתמשי קצה שיעשו זאת, ניתן לקבוע הגדרות כמו WPA2-Enterprise בלוח המחוונים, ולאפשר לענן "לדחוף" את ההגדרות למכשירי משתמשי קצה.

שימושים נפוצים במובייל

- ניהול מידע אישי – כל הפרטים שלנו, בנייד לרבות תמונות, סרטונים, שיחות וכו'.

- אנשי קשר, לוח שנה, אפליקציות משרדיות, ניהול סיסמאות וכו'.

- דוא"ל, גלישה באינטרנט, הנייד כרכיב אחסון.

- מצגות, גישה לנתונים מרוחקים: ניתן להשתלט על מכשיר מרוחק לרבות PC וטלפון נייד.

- מצלמה אישית – דו כיוונית.

- GPS.

- ממשקים אלחוטיים NFC, IR, Wi-Fi, BT וכו'.

- משחקים

איומי מכשירים ניידים

מכשירים ניידים רגישים למגוון רחב של איומים. הבנת האיומים הללו היא הצעד הראשון ליישום אמצעי אבטחה יעילים:

- תוכנה זדונית: תוכנה זדונית, קיצור של תוכנה זדונית, נועדה לחדור ולפגוע או להשבית מחשבים והתקנים אחרים. במכשירים ניידים, ניתן להשתמש בתוכנה זדונית כדי לגנוב נתונים, לבצע רכישות לא מורשות, לשלוח דואר זבל ולבצע פעולות מזיקות אחרות.

- פישינג: פישינג הוא סוג של התקפה שבה פושעי סייבר מנסים להערים על משתמשים לחשוף מידע רגיש, כגון סיסמאות או מספרי כרטיסי אשראי. פישינג יכול להתרחש באמצעות מיילים, הודעות טקסט ואפילו אפליקציות לנייד.

- רשתות Wi-Fi לא מאובטחות: שימוש ברשתות Wi-Fi לא מאובטחות יכול לחשוף את המכשיר הנייד למגוון איומים, כולל האזנה, התקפות אדם באמצע ותוכנות זדוניות.

- גניבה או אובדן פיזית: מכשירים ניידים הם קטנים וניידים, מה שהופך אותם קל לאבד או לגנוב. אם מכשיר נופל לידיים הלא נכונות, כל הנתונים המאוחסנים בו עלולים להיות בסיכון.

יסודות אבטחת מכשירים ניידים

ניתן להשתמש במספר טכנולוגיות ושיטות עבודה כדי לשפר את אבטחת המכשיר הנייד:

- נעילות מכשיר: שימוש ב-PIN, סיסמה, דפוס או תכונה ביומטרית (כמו טביעת אצבע או זיהוי פנים) כדי לנעול את המכשיר יכול למנוע גישה לא מורשית.

- הצפנה: הצפנה הופכת נתונים לצורה שיכולה להיות מובן רק על ידי מישהו שיש לו את המפתח לפענח אותם. מכשירים רבים מציעים הצפנת דיסק מלא, המצפינה את כל הנתונים במכשיר.

- מחיקה מרחוק: אם המכשיר אבד או נגנב, היכולת למחוק מרחוק את הנתונים שלו יכולה למנוע מהנתונים ליפול לידיים הלא נכונות.

- חומות אש ותוכנת אנטי-וירוס: חומות אש יכולות למנוע גישה לא מורשית למכשיר שלך, ותוכנת אנטי-וירוס יכולה להגן מפני תוכנות זדוניות.

- עדכוני תוכנה: עדכון קבוע של תוכנת המכשיר יכול להגן עליו מפני פגיעויות ידועות.

אתגרי הגנה למובייל

- נגנב בקלות עם "כל החבילה".

- מושפע בקלות על ידי תוכנות זדוניות – ראו ערך של אותן הצהרות סנודן בדבר תוכנות ריגול תחת המשחק הנפוץ Angry Birds.

- ניתן לציתות – גם כשהסוללה בחוץ, לכן בדיונים מסווגים הטלפונים בחוץ!

- מושפע על ידי תוכנות ריגול – האזנת נפח, יצום שלא ביודעין, מעקב מיקום וכו'.

- ניתן לשכפול מלא – גנבתי, שכפלתי, החזרתי ואז יש לי את כל הזמן לשחק במידע שנגנב וללא ידיעת בעל המכשיר. דוגמה, קיימת יכולת לשכפול SIM המאפשרת תקיפות מבוססות SMS Phishing.

חומרה

- גודל קומפקטי, סוללה מחוברת תמיד וגם כשלא אז ישנה סוללה פנימית.

- אחסון משתמש על בסיס דיסק קשיח והרחבות כדוגמת SD.

- מעבד (מעבד, מספר ליבות) – הטלפונים החכים של היום מכילים אפילו 4 ו-6 ליבות.

- שימוש בזיכרון RAM\ROM.

- מסכי מגע.

- (עֵט) – כדוגמה זה הקיים ב-Galaxy Note.

- כרטיסי זיכרון חיצוניים.

- ממשקים אלחוטיים – NFC, IR, Wi-Fi, BTוכו'.

- מצלמה אישית – דו כיוונית.

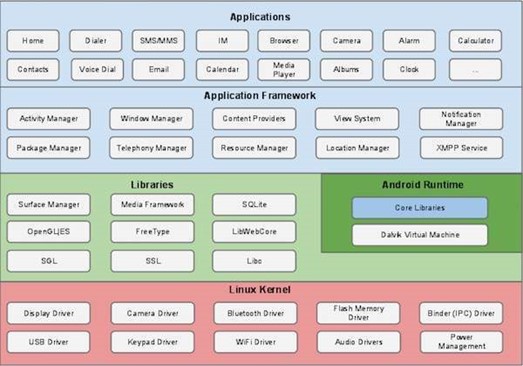

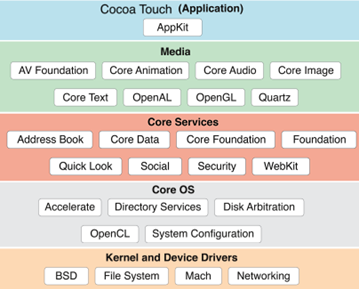

Phone Architecture

Android

ios

הערה: הדרך הבטוחה להורדת אפליקציות הינה מ-Play Store של גוגל או מ-iStore של Apple.

סוגי תקיפות אפשריות

- הפצה והתקנת קודים זדוניים באמצעות צרופות (קבצים מצורפים).

- שימוש בהתקני התקשורת – כדוגמת גניבת פרטי אשראי באמצעות NFC.

- תקיפות באמצעות הדפדפנים השונים ויכולותיהם לרבות שליטה מרחוק.

- תקיפות XSS.

- איכון מיקום.

- MiTM.

ניתן להבחין כי כלל התקיפות הקיימות על סביבות מחשבי ה-PC קיימות גם על המובייל והרבה מעבר.

MDM – ניהול מכשירים ניידים ויישומים בניידים

MDM היא דרך לאבטח מכשירים ניידים כגון סמארטפונים וטאבלטים, בעוד ש-MAM מאבטחת את היישומים על אותם מכשירים המשמשים לגישה לנתונים ארגוניים, כגון Outlook, SharePoint ו-OneDrive. תוכנת MDM נועדה בדרך-כלל לתמוך במערכת הפעלה אחת או יותר כגון iOS ו- Android.

בעוד שהופעתה של טכנולוגיה ניידת הקלה על היבטים רבים של העסק, היא גם הציגה אתגרים חדשים - ובראשם אבטחת מכשירים. שתי גישות עיקריות לניהול ניידות ארגונית (EMM) הופיעו: MDM ו-MAM. שיטות אלו מתמקדות בהיבטים שונים של מכשירים ניידים כדי לשפר את היעילות תוך שיפור האבטחה. כל אחת מהאפשרויות יכולה לאפשר לך לרכוש ולהתקין אפליקציות מ-Apple Store או Google Play, אך הן משתנות בכמה היבטים אחרים.

אם MDM או MAM הם הטובים ביותר עבור העסק שלך תלוי בצרכים ובמטרות הייחודיות שלך. עם זאת, השימוש בשניהם מספק בדרך-כלל את רמת השליטה הגבוהה ביותר. אנו נפרט את מה שאתה צריך לדעת כדי לקבל את ההחלטה הנכונה עבור החברה שלך.

ניהול מכשירים ניידים Mobile Device Management - MDM

MDM, כולל ניהול ואבטחת המכשירים הניידים של הארגון מקומית או בענן. כאשר עובד מצטרף לארגון, צוות ה-IT שולח לו מכשיר חדש שכבר יש לו את ההרשאות הנכונות, העדפות הרשת, האפליקציות ועוד. גישות MDM יכולות גם לאלץ עדכוני מכשירים, לספק הצפנת דיסק ולשמש לאכיפת בקרות אבטחה אחרות כמו אימות רב-גורמי (MFA).

תוכנת MDM טובה מייצרת דוחות אוטומטית, שולחת התראות על הפרת מדיניות ומגבה קבצים ונתונים, בין שאר שיטות העבודה המומלצות של MDM, כך שה-IT יוכל להגיב לסימנים אפשריים להפרה. כאשר ה-IT חושד בפעילות זדונית, מכשיר הולך לאיבוד או נגנב, או עובד עוזב את החברה, הם יכולים להשתמש ב-MDM כדי לנעול, לכבות ולמחוק מכשיר, להפחית את הסיכויים לגניבת נתונים או מניפולציה. ניהול מכשירים ניידים (MDM) מתמקד במכשירים עצמם. פונקציות נפוצות כוללות:

- אכיפת מדיניות מכשירים

- דחיפת אפליקציות למכשירים

- אבטחת מיילים ארגוניים ומסמכים אחרים

- הפרדת נתונים ארגוניים

- ניהול סמארטפונים, מחשבים ניידים, טאבלטים ומכשירים ניידים אחרים

- ניגוב או נעילת מכשירים שאבדו או נגנבו

היתרון העיקרי של תוכנת MDM הוא העוצמה שלה. זה יכול לספק שליטה ברמה גבוהה ולכן אבטחה יוצאת דופן. עם זאת, חלק מהמשתמשים עשויים לדחות עקב חששות פרטיות, במיוחד אם ברצונך להתקין פתרון MDM במכשיר אישי שבו הם משתמשים גם לעבודה.

ניהול אפליקציות לנייד Mobile Application Management - MAM

ה- MDM מתמקדת במכשירים, וה-MAM מבטיחה את הבטיחות והאבטחה של יישומים ארגוניים - והנתונים הרגישים שבתוכם.

מכיוון ש-MAM שומרת רק על האפליקציה ולא על המכשיר שהוא נמצא בו, זוהי מסגרת אידיאלית לארגונים שאינם מספקים לעובדיהם מכשירים המוגנים על ידי החברה.

תוכנת MAM יכולה לאבטח לקוחות דוא"ל כמו Outlook, אפליקציות CRM כמו Salesforce וכלי ועידת וידאו כמו Zoom. מלבד אבטחת היישומים הללו, תוכנת MAM גם משלימה אוטומטית עדכוני יישומים, מגדירה הרשאות מתאימות, מנטרת את ביצועי האפליקציות ומפרידה בין נתונים אישיים וארגוניים בתוך יישומים שעשויים להיות מקושרים גם לחשבונות אישיים, כגון Gmail.

מנהלי MAM יכולים להנהיג מדיניות ברמת האפליקציה סביב פעילויות כגון הורדת נתונים רגישים, העברת מיילים או קבלת שיחות וידאו נכנסות מגורמים חיצוניים.

ניהול אפליקציות לנייד (MAM) מכוון לאפליקציות. הפונקציות הנפוצות הן ניהול, ניטור ואבטחת אפליקציות.

היתרונות העיקריים של MAM הם כפולים. ראשית, הוא מאפשר שליטה פרטנית יותר ברמת היישום. בנוסף, למשתמשים יש בדרך-כלל פחות חששות לגבי פרטיות מכיוון של-MAM אין שליטה רחבה ב-MDM. עם זאת, תוכנת MAM פועלת רק עם יישומים מסוימים, מה שמגביל את היכולת שלך לנהל את כל התוכן הקשור לעבודה.

מה ההבדל בין ניהול אפליקציות לניהול מכשירים?

רוחב ועומק הם ההבדלים העיקריים בין ניהול מכשירים וניהול אפליקציות. בעוד שניהול מכשירים מספק שליטה רחבה יותר, ניהול אפליקציות מאפשר לך להעמיק יותר בניהול אפליקציות ארגוניות מבלי להשפיע על אפליקציות אחרות של המשתמש.

בגלל ההתמקדות השונות שלהם, MDM משמש לעתים קרובות לניהול מכשירים בבעלות ארגונית, בעוד MAM מועדפת לניהול תוכנה בבעלות ארגונית.

בעוד MDM ו-MAM הם מושגים דומים, יש ביניהם הבדלים שצוותי IT צריכים להיות מודעים אליהם כאשר בוחנים את אפשרויות האבטחה המרוחקות שלהם:

- רמת שליטה: ניהול מכשירים ניידים מציע לצוותי IT שליטה ברמת המכשיר, בעוד שניהול יישומים ניידים שולט ביישומים ארגוניים במכשירים. ליתר דיוק, תוכנת MDM מצפינה, נועלת ועוקבת אחר מערכות הפעלה שונות, ומאפשרת לצוותי IT לנטר ולמחוק מכשירים לא משנה היכן הם נמצאים. כתוצאה מכך, MDM מתאימה ביותר לצוותים מבוזרים המשתמשים במכשירים בבעלות החברה ובתפעול. תוכנת MAM, לעומת זאת, בנויה כדי לאפשר ולהגן על יישומים ניידים הקשורים לעסקים עד לרמת התכונה. לכן, MAM הגיוני לחברות עם מדיניות הביאו את המכשיר שלך (BYOD) שצריכות לאבטח את הנתונים בתוך אפליקציות ארגוניות שעובדים מורידים לסמארטפונים או לטאבלטים האישיים שלהם.

- אבטחה: תוכנת MDM מגיעה לרוב עם תכונות אבטחה נוספות, כגון כניסה יחידה (SSO) ואימות רב-גורמי (MFA) המגנות על המכשיר כולו ועל היישומים שבו. עם MAM, האבטחה מוכתבת על ידי הגדרות האפליקציה. צוותי IT חייבים להגדיר מראש אפליקציות ארגוניות ולדחוף תצורות למכשירים אישיים באמצעות תוכנת MAM. בעוד שאבטחת MAM היא קצת פחות פולשנית עבור המשתמש (החברה לא שולטת בשום דבר אחר במכשיר שלהם), המכשיר עדיין רגיש להתקפות.

- ציות ואכיפת מדיניות: MDM עוזרת לצוותי IT לאכוף תאימות ל-GDPR, CCPA, HIPAA ו-PCI באמצעות מדיניות, שניתן להחיל ישירות על מכשירים בכמויות גדולות. בנוסף, MDM מאפשר לדחוף בקלות את כל העדכונים הדרושים כאשר מדיניות מתוקנת או מתווספת. שוב, MAM עובד ברמת האפליקציה, כלומר ניתן לאכוף תאימות ומדיניות רק באמצעות הגדרות האפליקציה. אם לאפליקציה כבר יש יכולות מובנות של GDPR, CCPA, HIPAA ו-PCI, ה-IT יכול להפעיל אותן, אך אם לא, משתמשי MAM צריכים למצוא דרך אחרת לציית לתקנות אלו.

- עומס עבודה ב-IT: מכיוון של-IT יש שליטה על מכשיר שלם עם MDM, הם יכולים להבטיח תחזוקה שוטפת ולגשת למכשירי המשתמש ולפתור בעיות מרחוק. הם יכולים גם לנהל מכשירים בלתי מאוישים, כמו קיוסקים, מהנוחות של ביתם. אמנם נדרשת קצת עבודה כדי להגדיר את תוכנת MDM מראש, אבל ה-IT יכול לפרוס את ההגדרות המתאימות למספר מכשירים בו-זמנית בכמה קליקים.

MAM עובד באופן דומה, אבל ה-IT צריך לקפוץ פנימה ולהתאים את תוכנת MAM בכל פעם שמתווספים יישומים חדשים, יישומים קיימים זקוקים לעדכון להגדרות שלהם (לדוגמה, עבור תקנת תאימות חדשה), או שיש להסיר יישומים ישנים.

קווי דמיון בין MDM ו- MAM

- גם MAM וגם MDM כלולים בדרך-כלל בחבילות מוצרי EMM או UEM. לעתים קרובות הם נמכרים יחד כחלק מאסטרטגיה מקיפה לשליטה בניהול ואבטחה ניידים.

- הן MAM והן MDM מספקות תכונות גלישת אפליקציות ו-container שבהן מנהלי IT יכולים להשתמש כדי לשלוט ולעדכן אפליקציות במכשירים מנוהלים.

- גם MAM וגם MDM מכילים אימות והרשאה של משתמשים וקבוצות. באותה מידה, ניהול גישה וגישה לאינטגרציות של מוצרים של צד שלישי הן יכולות נפוצות ב-MAM וגם ב-MDM.

- ניתן להשתמש בשניהם כדי לנהל, לנטר ולשפר באופן יעיל את האופן שבו עובדים מתקשרים עם התחום הדיגיטלי של הארגון.

צורות אחרות של ניהול מכשירים ניידים

גישות מרובות נופלות כולן תחת הבאנר של EMM, מה שהופך את העניינים לבולבלים יותר. בנוסף ל-MDM ול-MAM, קיימות גם אסטרטגיות אחרות.

- ניהול תוכן נייד (MCM): אסטרטגיה ממוקדת תוכן זו מאפשרת לעסקים לשתף נתונים עסקיים, להגדיר בקרות גישה ועוד.

- ניהול מידע נייד (MIM): ללא קשר למכשיר המנוהל, MIM מתמקד בהצפנת נתונים ומתן גישה רק לאפליקציות מאושרות.

- ניהול אבטחה נייד (MSM): MSM מתמקד באבטחת אפליקציות, מכשירים ונתונים ניידים. זה יכול לכלול חסימת גישה לאתרים מסוימים, הגדרת מדיניות אימות, ניהול הרשאות ועוד.

- ניהול הוצאות ניידות (MEM): MEM מאפשר לך לעקוב אחר שימוש בנתונים והוצאות ניידות.

- ניהול נקודות קצה מאוחד (UEM): גישה זו מקיפה את כל נקודות הקצה, כולל מחשבים שולחניים, מחשבים ניידים, סמארטפונים, טאבלטים, מכשירים לבישים ומכשירי IoT.

שיטות עבודה מומלצות בנושא אבטחת מכשירים ניידים

- אימות משתמש: הגבלת הגישה למכשיר על ידי דרישת אימות משתמש . ניתן לנעול את רוב המכשירים הסלולריים עם נעילת מסך, סיסמא או מספר זיהוי אישי (PIN), אך בדרך-כלל אמצעים אלה כבויים כברירת מחדל. יש לבצע דרישת אימות לפני גישה למכשיר נייד, הנתונים על המכשיר מוגנים במקרה של אובדן או גניבה של המכשיר הנייד. הקפד להשתמש בסיסמה חזקה על מנת להקשות על הגנב הפוטנציאלי לגשת למכשיר.

- עדכון מערכת ההפעלה הניידת באמצעות תיקוני אבטחה: שמור על מערכת ההפעלה הסלולרית והאפליקציות שלה מעודכנות. מערכות הפעלה סלולריות כמו iOS של אפל , פלטפורמת האנדרואיד של גוגל וטלפון ה- Microsoft של מיקרוסופט מספקות עדכונים שוטפים למשתמשים הפותרים פגיעויות אבטחה ואיומי אבטחה ניידים אחרים , וכן מספקים אפשרויות ותכונות אבטחה וביצועים נוספים למשתמשים. שדרוגים אלה לא מתעדכנים תמיד באופן אוטומטי, כך שמשתמשים במכשירים ניידים עשויים להידרש להפעיל עדכונים אוטומטיים או לעדכן את הטלפונים והיישומים שלהם באופן ידני על בסיס קבוע.

- גיבוי קבוע של המכשיר הנייד: ודא שנתוני המכשיר הנייד מגובים באופן קבוע. על ידי גיבוי מכשיר לכונן קשיח אחר או לענן, ניתן לשחזר את הנתונים במקרה שהמכשיר ייפגע או יאבד או נגנב. כלי גיבוי או אפליקציה הפועלים אוטומטית בלוח זמנים שצוין מומלץ לשמור על נתוני הגיבוי עדכניים ככל האפשר.

- שימוש בהצפנה: השתמש בהצפנה עבור נתונים המאוחסנים בטלפון כמו גם לנתונים העוברים עם טכנולוגיות מאובטחות כמו VPN. זוהי גם שיטה מומלצת לאבטחה לנייד שלעולם לא להעביר מידע רגיש או אישי על גבי רשת Wi-Fi ציבורית, במיוחד כזו שאינה מאובטחת, מבלי להשתמש באפשרות שידור מאובטחת כמו VPN.

- אפשר למחוק נתונים מרחוק: וודא כי אפשרות למחיקת נתונים מרחוק זמינה במכשיר וכי המשתמשים ידעו להשתמש בהם במקרה שהמכשיר נגנב או יאבד. אפליקציית Find My iPhone של אפל, למשל, מציעה אפשרות למחוק נתונים מרחוק בנוסף ליכולת למצוא את האייפון אם הוא אבוד.

- השבתת Wi-Fi ו- Bluetooth כשלא נחוץ: הגבל את הפוטנציאל לגישה של האקרים דרך Wi-Fi או Bluetooth על ידי השבתת אפשרויות קישוריות אלה כאשר אין צורך בכך.

- זהירות מדיוג: הימנע מתכניות דיוג אפשריות ואיומי תוכנה זדונית על ידי הימנעות מלחיצה על קישורים או פתיחת קבצים מצורפים לדואר אלקטרוני ממקורות לא מהימנים, מכיוון שהם עשויים להיות ממקור הונאה שמתחזה כחבר לגיטימי.

- הימנעות מ"פריצות הכלא": ודא שהטלפון נשאר נעול. פריצת הטלפון החכם באמצעות jail יכולה לאפשר למשתמשים להריץ אפליקציות לא מאומתות או לא נתמכות, רבות מהיישומים הללו כוללות פגיעויות אבטחה. למעשה, מרבית ניצולי האבטחה עבור מכשירי iOS של אפל משפיעים רק על מכשירי iPhone "שבורים".

- וספת אפליקציית אבטחה לנייד: חקור ובחר אפליקציית אבטחה ניידת בעלת מוניטין המרחיבה את מאפייני האבטחה המובנים של מערכת ההפעלה הניידת של המכשיר. ספקי אבטחה ידועים של צד שלישי כמו Lookout, Avast, Kaspersky, Symantec ו- Qihu מציעים אפליקציות אבטחה סלולריות עבור iOS, Android ו- Windows Phone.

- הפצת שיטות העבודה המומלצות בנושא אבטחה לנייד: בסביבות ארגוניות ועסקיות קטנות, חיוני שצוות ה- IT יוודא כי המדיניות של החברה ושיטות העבודה המומלצות בנושא אבטחת מובייל מועברות בבירור לעובדים כך שהם מודעים למה לעשות ומה לא לעשות במונחים של שמירה על האבטחה של הנייד שלהם.

Mobile Device Management Solution by Gartner Group