מערכות מניעת חדירות (IPS)

מערכת מניעת חדירות (IPS) היא התקן או תוכנה המנטרת מערכת או תעבורת רשת, חושפת מתריעה וחוסמת פעולות חשודות, ניסיונות גישה בלתי מורשים, התקפות על הרשת או כל פעולה אשר מנוגדת לחוקים שהוגדרו מראש. מערכת ה-IPS עושה זאת על ידי ניטור רציף של תנועת הרשת ובדיקת חבילות נתונים לזיהוי פעילות חשודה. לאחר זיהוי של פעילות חשודה, ה-IPS יכולה לנקוט בצעדים כמו חסימת תקשורת, סגירת חיבורים, או שליחת התראות למנהלי הרשת. IPS מזהה אלמנטים חשודים על ידי שימוש בטכנולוגיות מתקדמות כמו ניתוח תקשורת, השוואה לבסיסי נתונים של חתימות איומים, ואלגוריתמים שמנתחים התנהגות רשת חריגה. הזיהוי מתבסס על ניתוח מתמטי והסטטיסטי של תקשורת הרשת והשוואה לדפוסים ידועים של התקפות וחדירות.

מערכות למניעת חדירה מבצעות ניתוח מעמיק של תעבורת הרשת, דבר הדורש משאבים רבים, לכן מקובל להציבה מאחורי חומת אש המסננת את תעבורת הרשת הראשונית ובכך תפחית את העומס ממערכת מניעת החדירה (IPS).

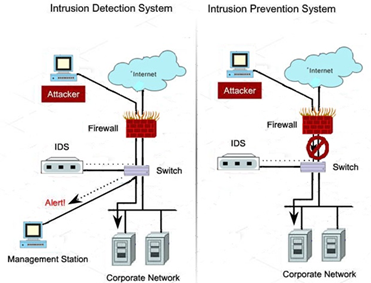

מערכות למניעת חדירה (IPS) כוללות בתוכן גם מערכות לגילוי חדירה (IDS) אולם ההבדל ביניהם הוא אופן הפעולה. למערכת למניעת חדירה יכולת לבצע מספר פעולות בו זמנית, כגון: התראה על התקפות ופעילות חשודה, מחיקת מנות וקבצים זדוניים, איפוס חיבורים, חסימת כתובות IP, איתור ותיקון שגיאות בהעברת נתונים. בניגוד למערכת לגילוי חדירה אשר חושפת, מתריעה ומתעדת פעולות אלה בלבד.

הבדלים בין IPS ל-IDS

מערכת IPS דומה מאוד למערכת לגילוי חדירות (IDS), אך יש לה מספר הבדלים עיקריים:

- IPS פועלת באופן אקטיבי כדי לחסום התקפות, בעוד ש-IDS פועלת רק באופן פסיבי כדי לזהות התקפות. כלומר: כאשר מערכת IDS מזהה התקפה, היא מתריעה למנהל המערכת או למערכת SIEM. מנהל המערכת או מערכת SIEM יכולים אז לנקוט בפעולה כדי לחסום את ההתקפה, כגון חסימת כתובת IP או מחיקת קבצים זדוניים. מערכת IPS פועלת באופן אקטיבי, כלומר היא גם חוסמת התקפות. כאשר מערכת IPS מזהה התקפה, היא מבצעת פעולה כדי לחסום את ההתקפה באופן מיידי. פעולות אלה יכולות לכלול:

- חסימת כתובת IP או טווח כתובות IP

- מחיקת קבצים זדוניים

- איפוס חיבורים

- הוספת הגבלות על התנהגות הרשת

- IPS דורשת יותר משאבים מ-IDS, שכן היא צריכה לשלוט על תעבורת הרשת באופן שוטף: לסרוק את כל התעבורה ברשת כדי לזהות התקפות. פעולה זו דורשת מעבד חזק, זיכרון רב ורוחב פס. צריכת המשאבים של מערכת IPS תלויה במספר גורמים, כגון:

- כמות התעבורה ברשת

- רמת הסינון של מערכת IPS

- פונקציות נוספות של מערכת IPS

גישות מרכזיות של IPS

גישות מרכזיות של IPS לאיתור אלמנטים חשודים:

- זיהוי חתימה (Signature-Based) - גישה זו מבוססת על זיהוי תבניות ספציפיות של התקפות, כגון קוד זדוני או פקודות ידועות של תוכנות כופר.

- זיהוי אנומליות (Anomaly-Based) - גישה זו מבוססת על השוואת התנהגות הרשת הנוכחית לתבנית התנהגות רגילה ידועה.

- מדיניות וכללים (Policy-Based): יישום של מדיניות וכללים מוגדרים מראש כדי לחסום פעילות שאינה מתאימה למדיניות הארגון.

לכל שיטה, יתרונותיה וחסרונותיה.

זיהוי חתימה (Signature-Based)

גישה זו מבוססת על זיהוי תבניות ספציפיות של התקפות, כגון קוד זדוני או פקודות ידועות של תוכנות כופר. גישת זיהוי החתימה היא השיטה הנפוצה ביותר לאיתור התקפות ב-IPS. גישה זו מבוססת על מאגר של חתימה של התקפות ידועות. כאשר המערכת מזהה תבנית ידועה, היא תתריע על התקפה.

יתרונות של גישה זו:

- דיוק גבוה - גישה זו יכולה לזהות התקפות ידועות בצורה מדויקת.

- יעילות - גישה זו יחסית יעילה מבחינת משאבים.

חסרונות של גישה זו:

- רגישות להתקפות חדשות - גישה זו רגישה להתקפות חדשות שטרם הוגדרו בחתימה.

חתימה בהקשר של IPS היא כלל או דפוס שמתאר פעילות חשודה או זדונית. חתימה שבוחן IPS מורכבת ממספר משתנים, כאשר כל משתנה מייצג תכונה מסוימת של התקפה. חתימה כזו יכולה לכלול מספר משתנים ומאפיינים כדי לזהות איום מסוים. להלן משתנים הטיפוסיים שמערכת IPS עשויה להשתמש בהם לזיהוי חתימה:

- כתובות IP מקור ויעד: זיהוי תנועה מכתובת IP מסוימת או לכתובת IP מסוימת שידועות כחלק מהתקפה.

- פרוטוקולים: זיהוי שימוש בפרוטוקולים מסוימים שיכולים להיות קשורים להתקפות.

- פורטים: זיהוי תנועה בפורטים ספציפיים שיכולים להיות קשורים להתקפות.

- תכנים וחתימות תוכן: זיהוי מחרוזות, קבצים או תוכן ספציפי שיכול להיות חלק מ-Malware או ניסיון חדירה.

- פקודות או נתונים: פקודה או נתונים ספציפיים המשמשים להתקפה.

- דפוסי התנהגות: זיהוי פעילות שאינה תקנית או חריגה מהתנהגות רגילה, כגון ניסיונות רבים להתחברות בזמן קצר.

- חריגות בנפח תנועה: זיהוי שינויים חדים או חריגים בנפח התנועה, כמו גלי תקשורת במהלך התקפת DDoS.

- זיהוי פרצות אבטחה ספציפיות: כמו ניצול פרצות ידועות ביישומים או במערכות הפעלה.

- פרטים טכניים של החבילה: כותרות, גדלים, פורמטים ואופן הקידוד של החבילות שעוברות ברשת.

לדוגמה, חתימה לזיהוי התקפת DoS עשויה לכלול את המשתנים הבאים:

- כתובת IP של המחשב המבצע את ההתקפה: המחשב המבצע את ההתקפה בדרך-כלל שולח כמות גדולה של חבילות נתונים ליעד.

- פורט של היעד: ההתקפה בדרך-כלל מכוונת לפורט מסוים של היעד.

- פרוטוקול: ההתקפה בדרך-כלל משתמשת בפרוטוקול מסוים, כגון TCP או UDP.

חתימות ב-IPS נבנות על בסיס נתונים אלה ועוד, והן מותאמות כדי לזהות ולמנוע איומים מסוימים. חתימות אלו מתעדכנות באופן קבוע כדי לשמור על יעילות ה-IPS בזיהוי התקפות וטקטיקות חדשות.

זיהוי אנומליות (Anomaly-Based)

גישה זו מבוססת על השוואת התנהגות הרשת הנוכחית לתבנית התנהגות רגילה ידועה. גישת זיהוי האנומליות מבוססת על השוואת התנהגות הרשת הנוכחית לתבנית התנהגות רגילה ידועה. כאשר המערכת מזהה התנהגות חריגה,.

מערכת IPS מבוססת זיהוי אנומליות מזהה התקפות חדשות על ידי השוואת התנהגות הרשת הנוכחית לתבנית התנהגות רגילה ידועה. אם התנהגות הרשת הנוכחית שונה באופן משמעותי מהתבנית הרגילה, מערכת IPS מזהה התנהגות חריגה, אשר יכולה להיות סימן להתקפה חדשה, והיא תתריע.

יתרונות של גישה זו:

- יכולת לזהות התקפות חדשות - גישה זו יכולה לזהות התקפות חדשות שטרם הוגדרו בחתימה.

- חסרונות של גישה זו:

- דיוק נמוך יותר - גישה זו פחות מדויקת מאשר גישה של זיהוי חתימה, שכן היא עלולה לזהות גם תנועה לגיטימית כחריגה.

- יעילות נמוכה יותר - גישה זו יחסית פחות יעילה מבחינת משאבים מאשר גישה של זיהוי חתימה.

הסימנים הטיפוסיים להתקפה חדשה ב-IPS מבוסס זיהוי אנומליות כוללים:

- שינויים פתאומיים בתנועת הרשת: לדוגמה, עלייה חדה בכמות הנתונים המועברים או שינוי בתבנית התעבורה.

- התנהגות חריגה של מחשב או משתמש: לדוגמה, ניסיון לגשת למידע שלא ניתן לגשת אליו או ניסיון להפעיל תוכנה לא מורשית.

- התנהגות חריגה של יישום או שירות: לדוגמה, היישום או השירות פועלים לאט יותר או נותנים שגיאות.

מערכת IPS מבוססת זיהוי אנומליות מנתח את הסימנים הללו באמצעות מספר טכניקות, כגון:

- ניתוח סטטיסטי: מערכת IPS מחשבת את הערכים הממוצעים, החציוניים וסטיית התקן של נתונים היסטוריים. אם נתונים נוכחיים חורגים מהטווח הסטטיסטי הרגיל, מערכת IPS מזהה התנהגות חריגה.

- ניתוח דפוסים: מערכת IPS מזהה תבניות התנהגות רגילות בתעבורת הרשת. אם התנהגות נוכחית לא תואמת את התבניות הרגילות, מערכת IPS מזהה התנהגות חריגה.

- למידת מכונה: מערכת IPS משתמשת במודלים סטטיסטיים או בינה מלאכותית כדי ללמוד את התבניות הרגילות של התנהגות הרשת. לאחר מכן, מערכת IPS משתמשת במודלים הללו כדי לזהות התנהגות חריגה.

- למידה של תבניות תנועה רגילות: IPS מתחילה בתהליך של למידה או קליטה של מהווה תנועה "נורמלית" ברשת. זה כולל ניתוח פרמטרים כמו נפח תנועה, פרוטוקולים, כתובות IP, פורטים ודפוסים זמניים.

- מעקב אחר פעילות רשת בזמן אמת: IPS מנטרת את תנועת הרשת באופן רציף, משווה אותה לתבניות ה"נורמליות" שנלמדו.

- זיהוי פעילות חריגה: פעילות שמשתנה באופן משמעותי מהנורמה הידועה נחשבת לחריגה. זה יכול לכלול עליות חדות בתנועת רשת, שימוש בפרוטוקולים או פורטים לא רגילים, שינויים בתבניות תקשורת ועוד.

- התראה או פעולה אוטומטית: כאשר זוהה אנומליה, ה-IPS יכולה לשלוח התראה למנהלי הרשת או לנקוט בפעולה אוטומטית כמו חסימת תנועה חשודה.

חשוב לציין ש-IPS מבוסס זיהוי אנומליות אינו מושלם. הוא עשוי לטעות ולזהות תנועה לגיטימית כחריגה. עם זאת, הוא יכול להיות כלי יעיל לזיהוי התקפות חדשות, אשר עשויות שלא להיות מוכרות בחתימה.

סימנים טיפוסיים לזיהוי אנומליות:

- עליית נפח תנועה: עלייה חדה בנפח התנועה ברשת, שיכולה להעיד על התקפת DDoS.

- שימוש בפורטים לא רגילים: ניסיון להתחברות לפורטים שאינם בשימוש רגיל.

- שינוי בתבניות תקשורת: שינויים בדפוסי השימוש בפרוטוקולים או בתקשורת בין מארחים ספציפיים.

- פעילות בשעות לא רגילות: כגון תנועת רשת גבוהה בשעות בהן הרשת בדרך-כלל רדומה.

להלן מספר דוגמאות להתקפות חדשות שניתן לזהות באמצעות IPS מבוסס זיהוי אנומליות:

- התקפת DDoS חדשה: התקפת DDoS חדשה עשויה להשתמש בפרוטוקול או בפורט שטרם נעשה בו שימוש בהתקפות DDoS קודמות. מערכת IPS מבוססת זיהוי אנומליות עשויה לזהות את ההתקפה על ידי זיהוי תבנית תנועה חריגה, כגון כמות גדולה של חבילות נתונים הנשלחות לפורט או פרוטוקול לא ידוע.

- תוכנת כופר חדשה: תוכנת כופר חדשה עשויה להשתמש בטכניקה חדשה להאקרים את המחשבים. מערכת IPS מבוססת זיהוי אנומליות עשויה לזהות את ההתקפה על ידי זיהוי תבנית התנהגות חריגה, כגון ניסיון לגשת למידע או להפעיל תוכנה לא מורשית.

- התקפת פריצה חדשה: התקפת פריצה חדשה עשויה להשתמש בטכניקה חדשה להשתלט על מחשבים. מערכת IPS מבוססת זיהוי אנומליות עשויה לזהות את ההתקפה על ידי זיהוי תבנית התנהגות חריגה, כגון ניסיון להפעיל קוד זדוני או להתחבר לרשתות לא מורשות.

מערכת IPS מבוססת אנומליות היא כלי אבטחת מידע חיוני שמסייע לזהות ולמנוע התקפות חדשות שאינן ידועות מראש. על ידי למידת הפעילות ה"נורמלית" והשוואה רציפה לפעילות הנוכחית, IPS מספקת שכבת הגנה חיונית נגד איומים חדשים ומתקדמים.

מערכת מבוססת מדיניות וכללים (Policy-Based)

יישום של מדיניות וכללים מוגדרים מראש כדי לחסום פעילות שאינה מתאימה למדיניות הארגון.

מערכת IPS מבוססת מדיניות וכללים (Policy-Based) מזהה התקפות חדשות על ידי השוואת התעבורה ברשת למדיניות המוגדרת על ידי המשתמש. המדיניות כוללת רשימה של פעולות חריגות, כגון:

- ניסיון לגשת למידע שלא ניתן לגשת אליו

- ניסיון להפעיל תוכנה לא מורשית

- ניסיון להתחבר לרשתות לא מורשות

מערכת IPS מבוססת מדיניות וכללים מנתח את התעבורה ברשת כדי לזהות פעולות חריגות המופיעות במדיניות. אם מערכת IPS מזהה פעולה חריגה, היא מתריעה על התקפה.

הסימנים הטיפוסיים להתקפה חדשה ב-IPS מבוסס מדיניות וכללים כוללים:

- ניסיון לגשת למידע או ליישומים רגישים

- ניסיון להפעיל קוד זדוני

- ניסיון להשתלט על מחשב או מערכת

מערכת IPS מבוססת מדיניות וכללים מנתח את הסימנים הללו באמצעות מספר טכניקות, כגון:

- ניתוח סטטיסטי: מערכת IPS מחשבת את הערכים הממוצעים, החציוניים והסטיית התקן של נתונים היסטוריים. אם נתונים נוכחיים חורגים מהטווח הסטטיסטי הרגיל, מערכת IPS מתריעה על התקפה.

- ניתוח דפוסים: מערכת IPS מזהה תבניות התנהגות רגילות בתעבורת הרשת. אם התנהגות נוכחית לא תואמת את התבניות הרגילות, מערכת IPS מתריעה על התקפה.

- למידת מכונה: מערכת IPS משתמשת במודלים סטטיסטיים או בינה מלאכותית כדי ללמוד את התבניות הרגילות של התנהגות הרשת. לאחר מכן, מערכת IPS משתמשת במודלים הללו כדי לזהות התנהגות חריגה.

חשוב לציין ש-IPS מבוסס מדיניות וכללים אינו מושלם. הוא עשוי לטעות ולזהות תנועה לגיטימית כחריגה. עם זאת, הוא יכול להיות כלי יעיל לזיהוי התקפות חדשות, אשר עשויות שלא להיות מוכרות בחתימה.

להלן מספר דוגמאות להתקפות חדשות שניתן לזהות באמצעות IPS מבוסס מדיניות וכללים:

- התקפת DDoS חדשה: התקפת DDoS חדשה עשויה להשתמש בפרוטוקול או בפורט שטרם נעשה בו שימוש בהתקפות DDoS קודמות. מערכת IPS מבוססת מדיניות וכללים עשויה לזהות את ההתקפה על ידי הגדרת מדיניות המגדירה כי ניסיון לגשת לפורט או פרוטוקול לא ידוע הוא חריג.

- תוכנת כופר חדשה: תוכנת כופר חדשה עשויה להשתמש בטכניקה חדשה להאקרים את המחשבים. מערכת IPS מבוססת מדיניות וכללים עשויה לזהות את ההתקפה על ידי הגדרת מדיניות המגדירה כי ניסיון להפעיל קוד זדוני הוא חריג.

- התקפת פריצה חדשה: התקפת פריצה חדשה עשויה להשתמש בטכניקה חדשה להשתלט על מחשבים. מערכת IPS מבוססת מדיניות וכללים עשויה לזהות את ההתקפה על ידי הגדרת מדיניות המגדירה כי ניסיון להתחבר לרשתות לא מורשות הוא חריג.

בנוסף לזיהוי התקפות חדשות, מערכת IPS מבוססת מדיניות וכללים יכולה גם לסייע בהגנה מפני התקפות ידועות. ניתן להגדיר את המדיניות כך שתזהה התקפות ידועות על ידי הגדרת מדיניות המגדירה כי ניסיון לגשת למידע או ליישומים רגישים, להפעיל קוד זדוני או להשתלט על מחשב או מערכת הוא חריג.

מיקום מערכת IPS

מערכת IPS יכולה להיות ממוקמת במספר מקומות ברשת:

- מערכת IPS ברשת (NIPS) - ממוקמת בנקודה אסטרטגית, כגון חומת אש, ומפקחת על כל תעבורת הרשת.

- מערכת IPS ברשת אלחוטית (WIPS) - ממוקמת בנקודה אסטרטגית ברשת האלחוטית ומפקחת על כל התעבורה האלחוטית.

- מערכת IPS מבוססת מחשב מארח (HIPS) - ממוקמת על מחשב מארח בודד ומפקחת על תעבורת הרשת והמערכת האקולוגית של המחשב.

שיקולים לבחירה ולרכישה של IPS לארגון

בחירת מערכת IPS לארגון היא החלטה חשובה. ישנם מספר שיקולים שיש לקחת בחשבון בעת הבחירה, כגון:

- סוג ההתקפות שעליהן יש להגן: הארגון צריך לבחור מערכת IPS שיכולה לזהות ולחסום את סוגי ההתקפות שהוא חשוף להן. ישנם סוגים רבים של התקפות, כגון:

- התקפות מניעת שירות (DoS): התקפות אלה נועדו להאט או להשבית את השירותים הניתנים ברשת.

- התקפות פריצה: התקפות אלה נועדו להשיג גישה בלתי מורשית למחשבים או מערכות.

- התקפות תוכנה זדונית: התקפות אלה נועדו להפיץ קוד זדוני, כגון וירוסים, תולעים או תוכנות ריגול.

הארגון צריך לבחור מערכת IPS שיכולה לזהות ולחסום את סוגי ההתקפות שהוא חשוף להן. לדוגמה, ארגון עם אתר אינטרנט צריך לבחור מערכת IPS שיכולה לזהות ולחסום התקפות DoS.

- גודל הרשת: הארגון צריך לבחור מערכת IPS שיכולה לעבד את כמות התעבורה הרשתית של הרשת שלו. גודל הרשת הוא שיקול חשוב בבחירת מערכת IPS. מערכת IPS צריכה להיות מסוגלת לעבד את כמות התעבורה הרשתית של הרשת.

ארגונים קטנים עם רשתות קטנות יכולים להשתמש במערכת IPS מבוססת תוכנה. מערכות IPS מבוססות תוכנה הן בדרך-כלל זולות יותר מאשר מערכות IPS מבוססות חומרה, אך הן גם פחות יעילות מבחינת ביצועים.

ארגונים גדולים עם רשתות גדולות צריכים להשתמש במערכת IPS מבוססת חומרה. מערכות IPS מבוססות חומרה הן יעילות יותר מבחינת ביצועים, אך הן גם יקרות יותר.

- העלויות: הארגון צריך לקחת בחשבון את עלות הרכישה, ההתקנה והתפעול של מערכת IPS. עלות הרכישה של מערכת IPS תלויה בסוג המערכת ובתכונות שלה. עלות ההתקנה של מערכת IPS תלויה בגודל הרשת ובמורכבות ההתקנה. עלות התפעול של מערכת IPS תלויה בתכונות המערכת, כמו גם בגודל הרשת ובכמות התעבורה הרשתית.

גורמים נוספים שיש לקחת בחשבון

- תמיכה: הארגון צריך לוודא שיש לו גישה לתמיכה טכנית עבור מערכת IPS.

- התאמה אישית: הארגון צריך לוודא שמערכת IPS ניתנת להתאמה אישית לצרכיו.

- תקני אבטחה: הארגון צריך לוודא שמערכת IPS עומדת בתקני אבטחה מקובלים.

בחירת מערכת IPS לארגון היא החלטה חשובה. ישנם מספר שיקולים שיש לקחת בחשבון בעת הבחירה, כגון סוג ההתקפות שעליהן יש להגן, גודל הרשת, העלויות וגורמים נוספים.

פריסה ותפעול של מערכת IPS בארגון

לאחר בחירת מערכת IPS לארגון, יש לבצע את השלבים הבאים כדי לפרוס ולהפעיל אותה:

- שלב 1: בחירת סוג ה-IPS

- Network-Based IPS (NIPS): מותקנת ברמת הרשת ומסננת תקשורת רשת לזיהוי ומניעת איומים.

- Host-Based IPS (HIPS): מותקנת על שרתים או מחשבים פרטיים, מסננת פעילות ברמת המארח.

- שלב 2: תכנון ואסטרטגיה

יש לקבוע היכן לפרוס את המערכת, איזה סוג מערכת IPS לפרוס, וכיצד להגדיר את המערכת.

- אבחון צרכים: קביעת צרכי האבטחה הייחודיים של הארגון.

- התאמת תצורה: הגדרת מדיניות ה-IPS, כללים וחתימות אבטחה.

ישנם מספר גורמים שיש לקחת בחשבון בעת תכנון הפריסה, כגון:

- גודל הרשת: מערכת IPS צריכה להיות ממוקמת במיקום בו היא יכולה לעקוב אחר כל התעבורה ברשת.

- סוג ההתקפות שעליהן יש להגן: יש לבחור את סוג מערכת IPS המתאימה לסוג ההתקפות שעליהן יש להגן.

- העלויות: יש לקחת בחשבון את העלויות של רכישת המערכת, ההתקנה והתפעול.

- שלב 3: התקנה והגדרה

לאחר התכנון, יש לבצע את ההתקנה של מערכת IPS. ההתקנה כוללת את השלבים הבאים:

- התקנה פיזית או וירטואלית: התקנת החומרה או תוכנה של ה-IPS בהתאם לסוג שנבחר (התקנת חומרה או תוכנה).

- קונפיגורציה וניהול: הגדרת מערכת - יש להגדיר את מערכת IPS בהתאם לתוכניות האבטחה של הארגון. הגדרת כללים, פרופילים ופרמטרים לזיהוי איומים.

הגדרת מערכת IPS כוללת את השלבים הבאים:

- הגדרת חתימה: יש להגדיר את החתימה של מערכת IPS לזיהוי התקפות ידועות.

- הגדרת מדיניות: יש להגדיר את מדיניות מערכת IPS לקביעת הפעולות שיש לבצע כאשר מערכת IPS מזהה התקפה.

- שלב 4: אינטגרציה עם מערכות קיימות

מערכת IPS יכולה להיות משולבת עם מערכות קיימות בארגון כדי לשפר את יעילותה ואת טווח הכיסוי שלה, לשם לקבלת תובנות רחבות יותר ותגובה מתקדמת לאיומים. אחד מהאתגרים המרכזיים בפריסת מערכת IPS היא האינטגרציה שלה עם מערכות אבטחת מידע ותקשורת קיימות בארגון. אינטגרציה יעילה ופונקציונלית יכולה לשפר את היעילות הכוללת של מערכת האבטחה ולהבטיח תגובה מתואמת ומהירה לאיומים.

האינטגרציה מאפשרת שיפור יכולת הזיהוי והתגובה על ידי התבססות על נתונים רחבים יותר ולזהות איומים באופן מדויק יותר. כמו כן, האינטגרציה תורמת לקבלת תמונה אבטחתית מקיפה: ניתוח נתונים ממגוון מקורות מאפשר לזהות פעילויות חריגות שאינן בולטות כאשר נבדקות בנפרד.

אינטגרציה עם מערכות קיימות יכולה לאפשר למערכת IPS לעשות את הדברים הבאים:

- שיתוף מידע: מערכת IPS יכולה לשתף מידע עם מערכות אחרות, כגון מערכת SIEM או מערכת NAC. שיתוף מידע זה יכול לסייע לצוותי אבטחת המידע לקבל תמונה רחבה יותר של המתרחש ברשת.

- פעולה משותפת: מערכת IPS יכולה לפעול בשיתוף פעולה עם מערכות אחרות כדי להגיב להתקפות. לדוגמה, מערכת IPS יכולה להתריע למערכת SIEM על התקפה, ומערכת SIEM יכולה להפעיל פונקציות הגנה אחרות, כגון חסימת כתובת IP או מחיקת קבצים זדוניים.

אינטגרציה עם מערכות אבטחת מידע

- מערכות ניהול אירועים ומידע אבטחתי (SIEM): חיבור ל-SIEM מאפשר איסוף, ניתוח, והצגה מרכזית של התראות אבטחה מכל המערכות, כולל IPS.

- פתרונות אנטי-וירוס ו-Anti-Malware: אינטגרציה עם פתרונות אלה מאפשרת זיהוי ומניעה של תוכנות זדוניות ברמה מורחבת.

- מערכות זיהוי חדירות (IDS): שילוב עם IDS יכול לעזור ל-IPS להבין את ההקשר של איומים ולפעול בהתאם.

אינטגרציה עם מערכות תקשורת

- מערכת ניהול תשתית רשת: אינטגרציה עם נתבים, סוויצ'ים ומערכות ניהול רשת מספקת נתונים חיוניים ל-IPS על תבניות תקשורת רשת.

- שרתי יישומים ובסיסי נתונים: הגנה על משאבים רגישים על ידי זיהוי תנועה חשודה המתרחשת אליהם או מהם.

ישנן מספר דרכים לאינטגרציה של מערכת IPS עם מערכות קיימות. הדרך הנפוצה ביותר היא באמצעות ממשקי API. ממשקי API מאפשרים למערכת IPS לתקשר עם מערכות אחרות באופן מובנה.

דרך נוספת לאינטגרציה של מערכת IPS עם מערכות קיימות היא באמצעות תוכנה צד שלישי. תוכנה צד שלישי יכולה לספק ממשק בין מערכת IPS למערכות אחרות.

הבחירה בדרך לאינטגרציה של מערכת IPS עם מערכות קיימות תלויה במספר גורמים, כגון:

- הסוגים של מערכות קיימות שאיתן רוצים לאחד את מערכת IPS

- הפונקציונליות הרצויה מהאינטגרציה

- העלויות והמשאבים הדרושים לאינטגרציה

שיקולים באינטגרציה

- תאימות ותקשורת: ודא שהמערכות יכולות לתקשר זו עם זו ושהנתונים שהן מחליפות הם מובנים ושימושיים.

- ביצועים ויציבות: ודא שהאינטגרציה לא משפיעה לרעה על ביצועי הרשת והמערכות השונות.

- ניהול ותחזוקה: פתרונות אינטגרטיביים דורשים ניהול ותחזוקה מתמשכים כדי לוודא שהם עובדים כראוי ומתעדכנים.

אינטגרציה נכונה של מערכת IPS עם מערכות אבטחת מידע ותקשורת קיימות בארגון היא מרכיב קריטי ביצירת מערך אבטחת מידע אפקטיבי ומקיף. היא תורמת לשיפור יכולת הזיהוי, התגובה וההגנה מפני איומים סייבר חדשים ומתפתחים.

- שלב 5: בדיקה ואימות

בדיקות וסימולציות: בדיקת תפקוד ה-IPS ואימות יעילות הזיהוי והתגובה.

- שלב 6: תפעול, תחזוקה וניטור רציף

לאחר ההתקנה, יש להפעיל את מערכת IPS ולבצע ניטור שוטף של המערכת. ניטור שוטף כולל את השלבים הבאים:

- ניתוח אירועים: יש לנתח את האירועים המאוחסנים במערכת IPS כדי לזהות התקפות חשודות.

- עדכון חתימה: יש לעדכן את החתימה של מערכת IPS באופן קבוע כדי להוסיף חתימה להתקפות חדשות.

- ניטור שוטף של מערכת IPS חשוב כדי לזהות ולחסום התקפות לפני שהן גורמות נזק ושיפורים פוטנציאליים.

- שלב 7: דיווח וניתוח

גיבוש דוחות: יצירת דוחות אודות אירועים אבטחתיים והתראות.

ביקורת ושיפור רציף: ניתוח תוצאות ושיפור המערכת לאורך זמן.

פריסה ותפעול של מערכת IPS בארגון היא תהליך רב-שלבי הדורש תכנון קפדני, התאמה לצרכים הספציפיים של הארגון, וניטור רציף. הצלחתה של ה-IPS תלויה ביכולתה לזהות ולהגיב במהירות לאיומים, תוך שילוב עם מערכות האבטחה הקיימות בארגון.

לוגים ב-IPS: מבנה, משמעות וניתוח

ההבדל העיקרי בין לוגים ב-IDS ולוגים ב-IPS הוא שהלוגים ב-IPS מכילים מידע נוסף על ההתקפה, כגון:

- הפעולות שבוצעו במהלך ההתקפה

- הנתונים שנגנבו או הושחתו

- המקורות והיעדים של ההתקפה

מידע זה יכול להיות שימושי לצוותי אבטחת המידע כדי לחקור את ההתקפה ולנקוט בפעולות מתאימות כדי למנוע התקפות דומות בעתיד.

להלן טבלה המסכמת את ההבדל בין לוגים ב-IDS ולוגים ב-IPS:

| מאפיין | IDS | IPS |

| מטרה | גילוי התקפות ידועות | גילוי התקפות ידועות וחדשות |

| מידע | חתימות של התקפות ידועות | חתימות של התקפות ידועות, ניתוח התנהגות חריגה |

| שימוש | ניתוח התקפות, דיווח | ניתוח התקפות, דיווח, פעולה מתקנת |

חשוב לציין שלוגים ב-IDS וב-IPS יכולים להיות מורכבים ולהכיל מידע רב. צוותי אבטחת המידע צריכים להיות מיומנים בניתוח לוגים כדי להפיק מידע זה ולנקוט בפעולות מתאימות כדי להגן על הארגון.

המבנה הטכני של לוגים ב-IPS

המבנה הטכני של לוגים ב-IPS מורכב ממספר מרכיבים טכניים עיקריים:

- כותרת: הכותרת מכילה מידע כללי על האירוע, כגון:

- זמן אירוע: זמן בו התרחש האירוע. זהו מידע חשוב לצוותי אבטחת המידע כדי לזהות את הזמן בו התרחשה ההתקפה.

- מקור אירוע: המקור ממנו התרחש האירוע. זהו מידע חשוב לצוותי אבטחת המידע כדי לזהות את המקור של ההתקפה.

- יעד אירוע: היעד אליו התרחש האירוע. זהו מידע חשוב לצוותי אבטחת המידע כדי לזהות את היעד של ההתקפה.

- גוף: הגוף מכיל מידע ספציפי על האירוע, כגון:

- סוג אירוע: סוג האירוע שהתרחש. זהו מידע חשוב לצוותי אבטחת המידע כדי לזהות את סוג ההתקפה.

- פרטים על האירוע: פרטים נוספים על האירוע, כגון נתונים שהוחלפו, פעולות שבוצעו וכו'. זהו מידע חשוב לצוותי אבטחת המידע כדי לחקור את ההתקפה ולנקוט בפעולות מתאימות כדי למנוע התקפות דומות בעתיד.

דוגמאות לפרטים על האירוע:

- במקרה של התקפת DoS, פרטים על האירוע יכולים לכלול את הכתובות IP של ההתקפה, את כמות התעבורה שנשלחה, ואת השירותים שנפגעו.

- במקרה של התקפת פריצה, פרטים על האירוע יכולים לכלול את החשבון שנפרץ, את הנתונים שנגנבו, ואת השיטות שבהן השתמשה ההתקפה.

פורמטים של לוגים ב-IPS

ישנם מספר פורמטים סטנדרטיים של לוגים ב-IPS, כגון:

- CEF: Common Event Format הוא פורמט סטנדרטי לדיווח אירועי אבטחה. הוא משמש על ידי מגוון של מערכות אבטחה, כולל IPS.

- Syslog: Syslog הוא פורמט סטנדרטי לדיווח אירועים ממערכת למערכת. הוא משמש על ידי מגוון של מערכות, כולל IPS.

- SIEM: SIEM הוא מערכת לניהול אירועי אבטחה. היא יכולה להשתמש בפורמטים שונים של לוגים, כולל פורמטים של IPS.

צוותי אבטחת המידע צריכים לבחור את הפורמט של הלוגים ב-IPS בהתאם לצרכים שלהם. לדוגמה, אם הארגון משתמש במערכת SIEM, צוותי אבטחת המידע צריכים לבחור פורמט של לוגים שמערכת SIEM תוכל לקרוא.

מה עלינו לדעת וללמוד כדי להפעיל IDS/IPS?

הפעלת מערכת זיהוי חדירות (IDS) או מערכת מניעת חדירות (IPS) דורשת שילוב של ידע בסיסי ברשת, הבנה עמוקה של הספציפיות של טכנולוגיות זיהוי ומניעת פריצות ולמידה מתמשכת על נוף האיומים המתפתח. הנה רשימה מקיפה של מה שאתה צריך לדעת וללמוד:

- ידע בסיסי:

- יסודות הרשת: הכר את מודל OSI, את TCP/IP ופרוטוקולי רשת מרכזיים כמו TCP, UDP, ICMP ועוד.

- ארכיטקטורת רשת: הבן פילוח רשת, DMZs וזרימות תעבורת רשת.

- יסודות הגנת סייבר: הבן את סוגי האיומים השונים, כמו תוכנות זדוניות, דיוג, התקפות DDoS ועוד.

- מבוא ל-IDS/IPS:

- סוגי IDS/IPS: הבן את ההבדל בין מבוסס רשת (NIDS/NIPS), מבוסס מארח (HIDS/HIPS) ו-Wireless IDS/IPS.

- מצבי פריסה: דע על מצבים מוטבעים (חסימה) לעומת מופקרות (זיהוי).

- מושגי ליבה של IDS/IPS:

- זיהוי מבוסס חתימה: הבן כיצד מזוהים דפוסי התקפה ידועים (חתימות).

- זיהוי מבוסס חריגות: למד כיצד מערכות מזהות סטיות מקו הבסיס כאיומים פוטנציאליים.

- זיהוי מבוסס היוריסטיות: תפוס כיצד היוריסטיקה יכולה לזהות איומים שלא ידועים בעבר על סמך התנהגות.

- חיובי שווא/שליליים: הבן את האתגרים הנפוצים הללו וכיצד לנהל אותם.

- ניהול IDS/IPS:

- תצורה: למד להגדיר ולהגדיר את פתרון IDS/IPS הספציפי שלך בצורה יעילה.

- כוונון: צמצם את המערכת כדי להפחית תוצאות חיוביות ושליליות שגויות.

- ניהול יומנים: הבן את החשיבות של יומנים, כיצד לקרוא אותם והשתמש בהם לניתוח.

- עדכונים: הישאר מעודכן עם החתימות האחרונות ומודיעין איומים.

- ניתוח ותגובה:

- ניתוח התראות: הבן כיצד לנתח התראות שנוצרו על ידי IDS/IPS ולקבוע את תקפותן.

- תגובה לאירוע: דע כיצד לפעול על איום שזוהה, כולל חקירה, הפחתה, התאוששות ותקשורת.

- אינטגרציה ותכונות מתקדמות:

- מודיעין איומים: שלב את ה-IDS/IPS שלך עם עדכוני מודיעין איומים לנתונים בזמן אמת על איומים מתעוררים.

- אינטגרציה עם כלים אחרים: למד כיצד לשלב IDS/IPS עם SIEMs, חומות אש וכלי אבטחה אחרים עבור עמדת אבטחה אחידה.

- למידה מתמשכת:

- אבולוציה של איומים: נוף אבטחת הסייבר מתפתח. הישאר מעודכן על וקטורים וטכניקות התקפה חדשות.

- שיטות זיהוי חדשות: גם טכנולוגיות IDS/IPS מתפתחות. הישאר מעודכן לגבי שיטות וטכנולוגיות זיהוי חדשות.

- ניסיון מעשי:

- מעבדות וסימולציות: השתמש בסביבות מעבדה או סימולציות כדי לתרגל עבודה עם מערכות IDS/IPS.

- הסמכות: שקול אישורים כמו Certified Intrusion Analyst (GCIA) או אישורים ספציפיים לספק הקשורים ל-IDS/IPS.

- הבן תקנות ותאימות: בהתאם לענף, עשויות להיות תקנות לגבי זיהוי חדירה, כך שהבנת אלה יכולה להיות חיונית.

- מיומנויות רכות:

- חשיבה אנליטית: היו מוכנים לנתח נתונים מורכבים ולהבחין בין פעילויות שפירות וזדוניות.

- תקשורת: היה מוכן לתקשר ממצאים, במיוחד במקרה של תקריות, לבעלי עניין טכניים ולא טכניים כאחד.

- מידע קנניני של יצרן: אם אתה עובד עם פתרון IDS/IPS ספציפי (למשל, Snort, Suricata, Cisco IDS/IPS, Palo Alto Networks), חשוב להתעמק בתיעוד הספציפי שלהם, משאבי ההדרכה שלהם , ושיטות עבודה מומלצות.