אבטחת תעבורה ומידע ברשת

Secure Web Gateways

Secure Web Gateway (SWG) הוא פתרון אבטחת רשת הממוקם בין משתמשים לרשת האינטרנט, ומשמש כשער ייעודי לתעבורת אינטרנט נכנסת ויוצאת ברשת הארגון. SWGs מספקים הגנה מפני איומים באינטרנט, כגון:

- אתרי אינטרנט זדוניים

- תוכנות זדוניות

- תקיפות phishing

- דליפה של מידע

הוא כולל מספר יכולות אבטחה עיקריות:

- סינון וחסימת אתרים וקטגוריות תוכן על פי מדיניות

- סינון וחסימת קוד זדוני, וירוסים ותוכנות ריגול

- יכולות DLP למניעת דלף מידע

- בדיקת תעבורת SSL ופענוח הצפנה

- אכיפת מדיניות שימוש ומניעת פעילות לא מורשית

- אפשרויות דיווח וניטור פעילות משתמשים ברשת

- זיהוי ובלימת התקפות מתוחכמות ומניעתן

SWGs משתמשים במגוון טכניקות אבטחה כדי להגן על משתמשים, כולל:

- URL filtering - סינון של אתרי אינטרנט על סמך קטגוריה או מדיניות.

- Application control - הגבלת הגישה ליישומים מסוימים.

- Data loss prevention (DLP) - מניעת דליפה של מידע רגיש.

- Anti-malware - זיהוי וחסימה של תוכנות זדוניות.

- HTTPS inspection - בדיקת תעבורת HTTPS לזיהוי תוכנות זדוניות או פעילות לא מורשית אחרת.

SWGs יכולים להיות מופעלים במיקום מקומי או בענן. SWGs מקומיים מותקנים באתר הלקוח, בעוד ש-SWGs בענן מבוססים על שירותי ענן.

היתרון של SWG הוא יכולת מרכזית לנטר, לסנן ולהגן על כלל הגלישה לאינטרנט של הארגון באמצעות כלי אחד.

רכיבים של SWGs

- חומרה - חומרת SWG יכולה להיות רכיב חומרה ייעודי או מכונה וירטואלית.

- תוכנה - תוכנת SWG כוללת את המנגנונים האבטחתיים המשמשים להגנה על משתמשים.

- מדיניות - מדיניות SWG קובעת את הכללים לפיו SWG יפעל.

SWGs הם רכיב חשוב באסטרטגיית אבטחת הרשת של כל ארגון. SWGs יכולים לעזור להגן על משתמשים מפני מגוון איומים באינטרנט, ולסייע לארגונים לעמוד בדרישות רגולטוריות.

___אבטחת יציאות רשת ו- 802.1X Network Port Security and

אבטחת יציאות רשת, בשילוב עם תקן IEEE 802.1X, מסייעת בחיזוק בקרת הגישה לרשת, ומספקת שכבת הגנה נוספת מפני גישה לא מורשית והתקפות פוטנציאליות על תשתית הרשת.

היסודות של אבטחת יציאות רשת

אבטחת יציאות רשת היא תכונה הנפרסת על מתגי רשת המאפשרת למנהלי מערכת לשלוט ולהגביל את הגישה ליציאות רשת, להפחית סיכונים הקשורים לגישה לא מורשית ולהתקפות רשת אפשריות. היא מאפשרת ניטור ובקרה של ההתקנים המחוברים לכל יציאה, מאפשרת רק למכשירים לגיטימיים לגשת לרשת וחוסמת לא מורשים.

תקן 802.1X

תקן IEEE 802.1X הוא פרוטוקול המספק בקרת גישה לרשת מבוססת יציאה, הפועל כשומר סף לאימות התקנים לפני שהם מקבלים גישה לרשת. הוא נמצא בשימוש נרחב לאבטחת רשתות קוויות ואלחוטיות כאחד, והוא יעיל במיוחד בהבטחת שרק משתמשים ומכשירים מאומתים יכולים לגשת למשאבי הרשת.

- ספק: הישות במכשיר לקוח שרוצה להתחבר לרשת.

- מאמת: התקן רשת, בדרך-כלל מתג או נקודת גישה אלחוטית, האוכף אימות לפני מתן גישה.

- שרת אימות: שרת שמאמת את האישורים שסופק על ידי המבקש, בדרך-כלל בהסתמך על פרוטוקול כמו RADIUS.

הטמעת אבטחת פורטים עם 802.1X

שילוב אבטחת יציאות רשת עם 802.1X מאפשר לארגונים לשלוט בקפדנות על הגישה ליציאות רשת תוך הבטחה שרק מכשירים מאומתים מותרים קישוריות.

- תצורת יציאה: יציאות על מתגים מוגדרות לאכוף מדיניות אבטחת יציאה ולמנף את 802.1X לאימות.

- תהליך אימות: התקנים המנסים להתחבר חייבים לעבור את תהליך האימות 802.1X, שבו המבקש שולח אישורים לשרת האימות באמצעות המאמת.

- בקרת גישה: בהתבסס על תוצאות האימות, המאמת מאפשר או שולל גישה לרשת, תוך אכיפת מדיניות אבטחת היציאה שהוגדרה.

היתרונות של שילוב אבטחת יציאה ו-802.1X

- השילוב של אבטחת יציאות רשת ו-802.1X מציע מספר יתרונות משמעותיים:

- אבטחה משופרת: זה מפחית באופן משמעותי את הסיכון של גישה בלתי מורשית והתקפות רשת על ידי הבטחה שרק מכשירים מאומתים יכולים להתחבר לרשת.

- בקרה מפורטת: מנהלי מערכת יכולים ליישם מדיניות בקרת גישה מדויקת ברמת היציאה, לנהל את סוגי המכשירים שיכולים להתחבר ואת רמת הגישה שיש להם.

- מדרגיות: היא מאפשרת יישום מדרגיות של מדיניות בקרת גישה על פני תשתיות רשת גדולות ומגוונות.

אתגרים ופתרונות

למרות עוצמה, שילוב של אבטחת יציאות ו-802.1X אינו חף מאתגרים, בעיקר סובב סביב מורכבות התצורה והפרעות פוטנציאליות למשתמש.

- תכנון מקיף: הבנה מעמיקה של טופולוגיית הרשת, דרישות המשתמש והמכשירים וצרכי האבטחה חיונית לתכנון ויישום מדיניות יעילה.

- חינוך משתמש: תקשורת ברורה והדרכה עבור משתמשי קצה הם חיוניים כדי למזער שיבושים ולהבטיח יישום חלק.

- ביקורות סדירות: יש צורך בבדיקות וביקורות תקופתיות של תצורות ויומני גישה כדי לזהות ולטפל בכל פערי אבטחה או חריגות.

עיבודים ואבולוציה מודרניים

בהתחשב באופי הדינמי של סביבות רשת מודרניות, שיפורים והתאמות מתמשכים של אבטחת יציאות ו-802.1X חיוניים.

- אינטגרציה עם פתרונות NAC: שילוב אבטחת יציאות ו-802.1X בתוך פתרונות בקרת גישה רחבים יותר לרשת מאפשר אסטרטגיות בקרת גישה מקיפות ומגובשות יותר.

- התאמה לסביבות ענן: הבטחת אבטחת יציאות ופרוטוקולי 802.1X פועלים בצורה חלקה בסביבות ענן והיברידיות היא חיונית כדי לשמור על בקרת גישה עקבית.

אבטחת מערכות מסרים ודוא"ל

מערכות מסרים

הגנה על מערכות מסרים (Message Systems) היא מערכת של אמצעים טכנולוגיים, נהלים ותהליכים (אופרציה) ואנשים (PPT) המיועדים להגן על מערכות מסרים מפני חדירה, גניבת מידע, פגיעה באמון או הפרעה לתפקודן.

מערכת מסרים היא מערכת מחשב המאפשרת למשתמשים לתקשר זה עם זה באמצעות מסרים. מערכות מסרים יכולות להיות פנימיות, כלומר בשימוש של ארגון אחד, או חיצוניות, כלומר בשימוש של מספר ארגונים. להלן דוגמאות:

- מערכות מסרים פנימיות: מערכות מסרים פנימיות משמשות לתקשורת בין משתמשים בתוך ארגון אחד. דוגמאות למערכות מסרים פנימיות כוללות:

- שרתי דואר אלקטרוני: מערכות דואר אלקטרוני הן מערכות מסרים ותיקות ופופולריות. מערכות דואר אלקטרוני משמשות להעברת הודעות טקסט בין משתמשים.

- מערכות מסרים מיידיים (IM): מערכות מסרים מיידיים מאפשרות למשתמשים לתקשר זה עם זה באופן מיידי, באמצעות הודעות טקסט, קבצים ועוד

- מערכות שיתוף קבצים: מערכות שיתוף קבצים מאפשרות למשתמשים לשתף קבצים זה עם זה.

- מערכות מסרים חיצוניות: מערכות מסרים חיצוניות משמשות לתקשורת בין משתמשים מארגונים שונים. דוגמאות למערכות מסרים חיצוניות כוללות:

- שירותי דואר אלקטרוני ציבוריים, כגון Gmail ו-Outlook

- מערכות מסרים מיידיים ציבוריות, כגון WhatsApp ו-Telegram

- רשתות חברתיות, כגון Facebook ו-Twitter

ההגנה על כל אחת מהמערכות הללו תהיה שונה בהתאם לסוג המערכת, לצרכים הספציפיים של הארגון ולסביבה העסקית.

איומים

- חדירה: חדירה למערכות מסרים יכולה לאפשר לתוקף לגנוב מידע, להשתלט על המערכת או להפריע לתפקודה.

- גניבת מידע: גניבת מידע מערכות מסרים יכולה לאפשר לתוקף לגנוב מידע אישי, סודות מסחריים או מידע רגיש אחר.

- פגיעה באמון: פגיעה באמון במערכות מסרים יכולה להוביל לפגיעה ביחסי העבודה או העסקיים בין משתמשים.

- הפרעה לתפקוד: הפרעה לתפקוד מערכות מסרים יכולה לפגוע ביכולת של משתמשים לתקשר זה עם זה, מה שעלול להוביל לפגיעה בפעילות העסקית או הארגונית.

רכיבי הגנה על מערכות מסרים

- אבטחת רשת: אבטחת רשת היא מערכת של אמצעים טכנולוגיים המיועדים להגן על רשתות מחשבים מפני חדירה. אבטחת רשת חשובה להגנה על מערכות מסרים, שכן הן מבוססות על רשתות מחשבים.

- אבטחת מידע: אבטחת מידע היא מערכת של אמצעים טכנולוגיים, נהלים ותהליכים (אופרציה) ואנשים (PPT) המיועדים להגן על מידע מפני חדירה, גניבת מידע, פגיעה באמון או הפרעה לתפקודו. אבטחת מידע חשובה להגנה על מערכות מסרים, שכן הן עוסקות בהעברת מידע.

- נהלים ותהליכים (אופרציה): נהלים ותהליכים (אופרציה) חשובים להגנה על מערכות מסרים, שכן הם מספקים הנחיות לשימוש במערכות באופן בטוח.

- אנשים (PPT): אנשים הם הגורם החשוב ביותר בהגנה על מערכות מסרים. אנשים צריכים להיות מודעים לחשיבות האבטחה, לדעת כיצד להשתמש במערכות באופן בטוח ולדווח על כל אירוע חשוד.

דוגמאות ליישום של הגנה על מערכות מסרים

שימוש באבטחת רשת, כגון פרוטוקול אבטחת שכבות (SSL) או אימות דו-גורמי (2FA), כדי להגן על התקשורת בין מערכות מסרים למשתמשים.

שימוש באבטחת מידע, כגון שימוש בסיסמה חזקה, הגבלת הגישה למידע רגיש וכן הלאה, כדי להגן על המידע המאוחסן במערכות מסרים.

הקמת נהלים ותהליכים (אופרציה), כגון נהלים לשימוש בסיסמה חזקה, הגבלת הגישה למערכות מסרים מרחוק וכן הלאה, כדי להבטיח שימוש בטוח במערכות מסרים.

העלאת המודעות של המשתמשים לחשיבות האבטחה, באמצעות הדרכות, סרטים וכן הלאה.

חשוב לציין כי יש צורך ביישום של מכלול של אמצעים, כדי לספק הגנה יעילה על מערכות מסרים.

אבטחת דואר אלקטרוני

שערי דואר אלקטרוני Spam Filter / Mail Gateway / Email Security, הם וקטור האיום מספר אחד להפרת אבטחה. התוקפים משתמשים במידע אישי ובטקטיקות הנדסיות חברתיות כדי לבנות קמפיין דיוג מתוחכם בכדי להטעות נמענים ולשלוח אותם לאתרים המציגים תוכנות זדוניות. יישום אבטחה בדוא"ל חוסם התקפות נכנסות ושולט בהודעות יוצאות כדי למנוע אובדן של נתונים רגישים.

מכשיר או תוכנה המשמשים לפיקוח על אימיילים שנשלחים ומתקבלים. SEG נועד למנוע דוא"ל לא רצוי ולהעביר דוא"ל טוב. הודעות שאינן רצויות כוללות ספאם, התקפות דיוג, תוכנות זדוניות או תוכן הונאה.

מסנן דואר זבל/מסוכן. בנוסף, מגן על השרת דואר. שרות זה יכול להיות מבוסס ענן.

- קיימות כמה שיטות לגלות SPAM:

- Whitelist - לקבל מייל רק מאנשים שמופיעים ברשימת מורשים.

- SMTP standards - קבלת מייל רק אם הוא תואם לסטנדרט (RFC)

- Reverse DNS – בדיקה האם ה- domain name תואם לכתובת IP.

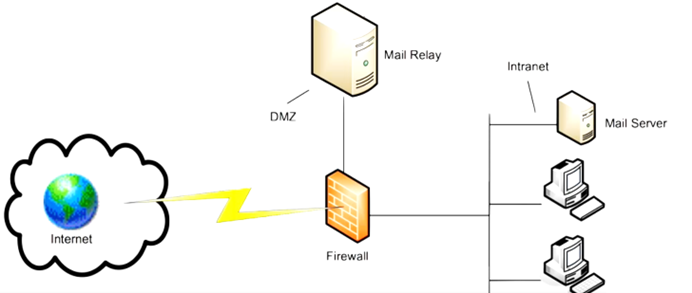

Mail Relay

Mail Relay הוא תהליך המשמש להעברת הודעות דואר אלקטרוני משרת דואר אחד לשרת אחר, ומשמש לעיתים קרובות כמתווך בין מייל חיצוני אל שרת הדואר הארגוני והנמען המקורי שלו ובו המייל נבדק לשם איתור קבצים חשודים או התנהגות מוזרה (דיוג, ספאם…). התהליך משמש כמסנן ומניעה של העמסה מיותרת או נזק לשרת הדואר האמיתי.

תכתובת מייל (להעברת כתב, מצגות, מסמכים לחיתום או הודעות כאלו ואחרות) היא הדרך המרכזית לתקשורת בארגונים, בין אם לתקשורת פנים ארגונית ובין לתקשורת חוץ ארגונית. ארגון חשוף לפרצות ולתוקפים שינסו להשיג מידע מהארגון. התוקף יכול שיהיה חיצוני אשר השיג גישה "מבפנים" או בתוקף מבית (Insider).

את המידע הנדרש ואת הגישה למערכות האחרות ניתן להשיג על ידי שימוש באמצעי הרלוונטי ביותר של הארגון: שרת המיילים הארגוני, אשר אמון על העברה וקבלה של הודעות שונות בין משתמשי הארגון וגורמי חוץ.

מיילים פועלים בין היתר על ידי פרוטוקול שנקרא SMTP (ראשי תיבות של Simple Mail Transfer Protocol). הפרוטוקול מתאר תהליך של העברת הודעות דואר אלקטרוני משרת אחד לשרת שני.

התהליך מתקיים גם אם יש דומיינים מרובים המתארחים בשרת יחיד (Multiple Domains On Host) וגם כאשר מדובר בשרת שנועד לשלוח תכתובת מיילים מרשת פנימית (תוך ארגונית) אל הרשת שבחוץ.

מכיוון שתכתובות מייל הן דרך התקשורת המרכזית של חברות שונות בצורה פנימית וחיצונית כאחד, אחד האתגרים היותר מרכזיים שעומדים בפני אותו ארגון הוא דואר זבל (Spam Mail) ותכתובות שנועדו להפעיל טכניקות שונות של הנדסה חברתית (Social Engineering) למטרת הונאה ותקיפה תוך כדי ניצול זדוני של משאבי הארגון הלגיטימיים.

דואר זבל יכול להכיל תוכן זדוני (קוד זדוני למטרות שונות ומגוונות על ידי התוקף), פרסומות ושלל תכתובות שלא רלוונטיות לארגון ופותחות צוהר לבעיות מבחינת הגנת סייבר, העמסה על שרתי המייל שלא לצורך ותסכול רב על ידי אותם משתמשי חשבונות המייל שמקבלים כמות גדולה של הודעות לא רצויות באופן תכוף.

על מנת להתמודד עם האתגר, קיים פתרון ה- Mail Relay, שרת (שלעיתים הוא פיזי, או בתצורת ענן או שרת וירטואלי בסביבת הארגון הרלוונטי) וכל מטרתו - לתווך בין הרשת החיצונית ולבין שרת המייל הארגוני, לקבל את המייל אליו כדי לוודא על ידי בדיקות או השוואות שונות שהתוכן עצמו "נקי" ואינו כולל ספאם או קוד זדוני כלשהוא.

תהליך סינון המיילים מופעל על דואר יוצא ונכנס, מבוצע כלפי המייל עצמו וכלפי כל קובץ מצורף, על פי חוקים שמוגדרים מראש כדי לסנן תכתובת ספאם, קוד זדוני או התנהגות חשודה.

המערכת פותחת ובודקת אוטומטית כל התכתבות או קובץ מצורף, מעבירה את התוכן למערכת עננית של ספק הפתרון, והשוואה של כל פיסות המידע עם "מאגר התנהגויות" ו"מאגר לקוחות" שקיים ברשותה על מנת להשוות תכנים ולזהות האם יש קשר ישיר או עקיף ל"התנהגויות חשודות טיפוסיות", אינדיקטורים או תוכנות זדוניות נוספות. במידה שהמערכת תזהה התנהגות שאינה תקנית, היא תתריע על כך, תבודד את הקובץ / קבצים הרלוונטיים, תמחק אותם לחלוטין וכמובן שלא תעביר את המייל אל הנמען המקורי שלו, המשתמש הפנים ארגוני, על מנת למנוע הדבקה.

במידה והבדיקה המקיפה תוודא שהקובץ והתכתובת תקניים, המייל יעבור בצורה אוטומטית לשרתי ה- Exchange הארגוניים (שרתי המייל) ומשם לנמען המקורי.

קיימות אסטרטגיות שונות שמשמשות ארגון על מנת לצמצם ואף להימנע מדואר זבל:

חסימה של כתובות מייל או כתובות IP הידועות בשימושן הזדוני על ידי תוקפים וספאמרים ברחבי העולם. רשימות של כתובות שכאלו נאספו והתגלו על ידי שירותים מנוהלים שביצעו חקירות, ארגוני מודיעין שהצליבו מידע וכמובן ארגונים אחרים ונוספים שאף נתקלו בעצמם בכתובות האלו והחליטו לשתף אותן עם הציבור הרחב למטרת מניעה מקדימה.

- ניתוח מעמיק של התוכן שנמצא בהודעות וסימון דפוסים התואמים באופיים למאפיינים ידועים של דואר זבל. מדובר בניתוח של ה Header עצמו, שורת הנושא, גוף ההודעה או הקובץ המצורף בעצמו.

- בטכניקה זו באים לידי שימוש חוקי הבדיקה שבדרך-כלל "מסומנים" מראש על ידי חוקים קיימים במערכת (Pre Built Rules) או על ידי כתיבה של ביטויים רגולטוריים (Regex) למטרות זיהוי רלוונטיות.

- הגבלת מספר תכתובות המייל הניתנות לשליחה במגבלת פרק זמן מסוים (נקבע בהתאם למודל האיומים של החברה). ניתן להגביל שליחת התכתובות לכתובות IP או כתובות מייל. הפתרון יעיל בשימוש בטכניקות של רשתות Botnet שנועדו להפיץ כמויות מיילים מאסיביות מאוד בפרקי זמן קצרים בצורה אוטומטית.

- תחזוקה והשמשה של רשימות שחורות ולבנות. מדובר בניהול מתוחזק של רשימות מתעדכנות מפעם לפעם בהתאם לאיומים חדשים ומידע מודיעיני לרשימות של כתובות IP או כתובות מייל שמהן מיילים פשוט לא יוכלו להגיע לארגון וישר יושמדו באופן אוטומטי. הפתרון מצריך מעקב הדוק, תחזוקה וניהול נכון ומדויק של הרשימות כדי להימנע מהתראות שווא (FP Alerts) ופגיעה בתכתובות אמינות ופגיעה בעסקי החברה.

הגנה מפני דואר זבל היא משחק של "חתול ועכבר", תהליך מתמשך הדורש שילוב נכון של אסטרטגיות מגוונות וטכנולוגיות שונות. אין פתרון אחד ויחיד שיכול "לחסל" לחלוטין דואר זבל אך השמשה של גישה רב שכבתית הכוללת אימות מתאים, חסימת כתובות IP או כתובות מייל, סינון תוכן ורשימות שחורות ולבנות יכולה בהחלט לצמצם את כמות הדואר הזדוני המגיע לחברות ולמשתמשי הקצה שבהן בצורה יוצאת דופן.

אימות דוא"ל Email Authentication

DKIM SPF

תקן DKIM (DomainKeys Identified Mail) נוצר כמו SPF: כדי למנוע מהתוקפים להתחזות אליך כשולח אימייל. זו דרך לחתום על המיילים שלך באופן שיאפשר לשרת של הנמען לבדוק אם השולח היה באמת אתה או לא.

כיצד SPF, DKIM ו-DMARC עובדים יחד

DMARC, DKIM ו-SPF הן שלוש שיטות אימות דוא"ל. יחד, הם עוזרים למנוע מספאמרים של דואר זבל, דיוגים וגורמים לא מורשים אחרים לשלוח מיילים בשם דומיין שאינו בבעלותם.

ניתן להשוות את DKIM ו-SPF לרישיון עסק או תואר רופא המוצג על קיר משרד - הם עוזרים להפגין חוקיות. DMARC אומר לשרתי דואר מה לעשות כאשר DKIM או SPF נכשלים, בין אם זה סימון האימיילים הכושלים כ"דואר זבל", שליחת המיילים בכל מקרה, או הפלת המיילים לחלוטין.

דומיינים שלא הגדירו SPF, DKIM ו-DMARC בצורה נכונה עלולים לגלות שהודעות הדוא"ל שלהם מועברות להסגר כדואר זבל, או לא נמסרות לנמענים שלהם. הם גם בסכנה ששולחי דואר זבל יתחזו אליהם.

Sender Policy Framework - SPF

SPF היא אמצעי לרישום כל השרתים שמהם נשלחים מיילים בדומיין. זה דומה במהות ל'מדריך עובדים' זמין לציבור שעוזר למישהו לאשר אם אדם מסוים אכן עובד בארגון.

רשומות SPF מפרטות את כל כתובות ה-IP של כל השרתים המורשים לשלוח מיילים מהדומיין, בדיוק כפי שספריית עובדים מפרטת את שמות כל העובדים בארגון. שרתי דואר שמקבלים הודעת דואר אלקטרוני יכולים לבדוק אותה מול רשומת ה-SPF לפני שמעבירים אותה לתיבת הדואר הנכנס של הנמען.

DomainKeys Identified Mail - DKIM

DKIM מאפשר לבעלי דומיין "לחתום" אוטומטית על מיילים מהדומיין שלהם, בדיוק כפי שהחתימה על המחאה עוזרת לאשר מי כתב את ההמחאה. על ידי הגדרת DKIM בשרת ה-DNS שלך, אתה מוסיף דרך נוספת לומר למי שקיבל ממך מייל "כן, באמת אני שולח את ההודעה הזו". ה"חתימה" של DKIM היא חתימה דיגיטלית המשתמשת בקריפטוגרפיה כדי לוודא מתמטית שהמייל הגיע מהדומיין. DKIM משתמש בהצפנת מפתח ציבורי:

- רשומת DKIM מאחסנת את המפתח הציבורי של הדומיין, ושרתי דואר המקבלים מיילים מהדומיין יכולים לבדוק את הרשומה הזו כדי לקבל את המפתח הציבורי

- המפתח הפרטי נשמר בסוד על ידי השולח, אשר חותם על כותרת המייל במפתח זה

- שרתי דואר המקבלים את האימייל יכולים לאמת שהמפתח הפרטי של השולח היה בשימוש על ידי החלת המפתח הציבורי

Domain-based Message Authentication Reporting and Conformance - DMARC

DMARC אומר לשרת הדואר האלקטרוני המקבל מה לעשות בהינתן התוצאות לאחר בדיקת SPF ו-DKIM. מדיניות DMARC של דומיין יכולה להיות מוגדרת במגוון דרכים - היא יכולה להורות לשרתי דואר להכניס להסגר מיילים שנכשלים ב-SPF או DKIM (או שניהם), לדחות מיילים כאלה, או להעביר אותם.

מדיניות DMARC מאוחסנת ברשומות DMARC. רשומת DMARC יכולה גם להכיל הוראות לשלוח דוחות למנהלי דומיינים לגבי אילו הודעות דוא"ל עוברות ונכשלות בבדיקות אלו. דוחות DMARC מספקים למנהלי מערכת את המידע הדרוש להם כדי להחליט כיצד להתאים את מדיניות ה-DMARC שלהם (לדוגמה, מה לעשות אם הודעות אימייל לגיטימיות מסומנות בטעות כדואר זבל).

אחסון רשומות SPF, DKIM ו-DMARC

רשומות SPF, DKIM ו-DMARC מאוחסנות במערכת שמות הדומיין (DNS), הזמינה לציבור. השימוש העיקרי של ה-DNS הוא התאמת כתובות אינטרנט לכתובות IP, כך שמחשבים יוכלו למצוא את השרתים הנכונים לטעינת תוכן דרך האינטרנט מבלי שמשתמשים אנושיים יצטרכו לשנן כתובות אלפאנומריות ארוכות. ה-DNS יכול גם לאחסן מגוון רשומות המשויכות לתחום, כולל שמות חלופיים עבור אותו תחום (רשומות CNAME), כתובות IPv6 (רשומות AAAA) ורשומות DNS הפוכות עבור חיפושי תחום (רשומות PTR).

רשומות DKIM, SPF ו-DMARC מאוחסנות כולן כרשומות DNS TXT. רשומת DNS TXT מאחסנת טקסט שבעל דומיין רוצה לשייך לדומיין. ניתן להשתמש ברשומה זו במגוון דרכים, מכיוון שהיא יכולה להכיל כל טקסט שרירותי. DKIM, SPF ו-DMARC הם שלושה מתוך מספר יישומים עבור רשומות DNS TXT.