VPN-רשתות וירטואליות פרטיות

Virual Private Networks

בעידן בו עבודה מרחוק וגישה למערכות מכל מקום ובכל זמן הפכו לנורמה, אבטחת רשת לגישה מרחוק היא נושא קריטי. גישה מרחוק יכולה להיות שימושית למגוון משימות, כגון עבודה מהבית, שירות לקוחות וניהול רשתות. גישה מרחוק מאפשרת לעובדים ולמנהלי מערכת לגשת למשאבים עסקיים, נתונים ויישומים ממכשירים שאינם נמצאים ברשת הפנימית של הארגון, דבר שטומן בחובו סיכונים אבטחתיים.

לשמירה על אבטחת הרשת בזמן גישה מרחוק, חשוב להטמיע מספר מדיניות וכלים אבטחתיים. ראשית, שימוש ב-VPN (Virtual Private Network) הוא אחד האמצעים המרכזיים. VPN מאפשרת לגשת לרשת הארגון באופן מאובטח דרך חיבור מוצפן, מה שמבטיח שהתעבורה בין המכשיר המרוחק לרשת הארגון לא תיחשף לגורמים זרים.

בנוסף, חשוב להטמיע אמצעים של אימות רב-גורמי (Multi-Factor Authentication - MFA). אימות רב-גורמי מבטיח שגם אם פרטי התחברות של משתמש נחשפים, יהיה קשה לפורצים לגשת למערכת ללא גישה לגורם אימות נוסף, כמו קוד שנשלח לטלפון הנייד.

הגדרת מדיניות גישה מינימלית (Least Privilege Access) גם חשובה. זה אומר שלכל משתמש יש רק את ההרשאות הדרושות לביצוע משימותיו, ולא יותר. כך, במקרה של חדירה, הנזק האפשרי מוגבל.

כמו כן, יש חשיבות רבה להקפדה על עדכונים תקופתיים ותחזוקה של המערכות המאפשרות גישה מרחוק. זה כולל עדכון תוכנות אנטי-וירוס, עדכוני אבטחה למערכת ההפעלה, ושמירה על התוכנה המאפשרת גישה מרחוק ברמה הגבוהה ביותר של אבטחה.

במקביל, חשוב להדריך את העובדים לשמור על הקפדה בנושאי אבטחת מידע, כולל שימוש בסיסמאות חזקות, הימנעות מחיבור לרשתות WiFi ציבוריות בזמן גישה למשאבי הארגון, והימנעות משיתוף מידע רגיש.

קיימים מספר דרכים וטכנולוגיות לגישה מרחוק, כגון:

- VPN (Virtual Private Network): יוצרת מנהרה מאובטחת בין המחשב של המשתמש לרשת המארחת. זהו פתרון בטוח ויעיל לגישה מרחוק למערכות ומידע רגישים.

- SSH (Secure Shell): פרוטוקול אבטחה המאפשר למשתמשים להתחבר למחשבים מרחוק בצורה מאובטחת. SSH משתמש בהצפנה כדי להגן על המידע המשודר בין המחשבים.

- Remote Desktop Protocol (RDP): פרוטוקול המאפשר למשתמשים לשלוט במחשב מרחוק כאילו היו נמצאים בפיזית לידו. RDP יכול להיות שימושי למשימות כגון תמיכה טכנית או ניהול מערכות.

- Web-based Remote Access: פתרונות גישה מרחוק מבוססי Web מאפשרים למשתמשים לגשת למערכות ומידע מרחוק באמצעות דפדפן אינטרנט. פתרונות אלו יכולים להיות נוחים לשימוש, אך הם עשויים להיות פחות מאובטחים מאשר פתרונות אחרים.

- Cloud Services (כגון AWS, Azure, Google Cloud): שירותים אלו מאפשרים גישה מרחוק למשאבים בענן. אבטחה תתאפשר על ידי ניהול מדיניות הרשאות מחמירה, הגדרת קבוצות אבטחה ומדיניות גישה, והשתמש בשירותי אבטחה מובנים של ספקי הענן. על כך – נדבר בפרק אבטחת ענן.

- Mobile Device Management (MDM): מאפשר לארגונים לנהל מכשירים ניידים מרחוק, כולל טלפונים חכמים וטאבלטים. אבטחה תתאפשר על ידי הצפנת מכשירים, נעילת ומחיקת מכשירים מרחוק, ושימוש במדיניות אבטחה כגון סיסמאות חזקות ואימות רב-גורמי. על כך – נדבר בפרק אבטחת נקודות קצה.

קיימים מספר פתרונות RDP פופולריים בשוק, כגון:

- Remote Desktop Connection (RDC) של מיקרוסופט: RDC הוא פתרון RDP המובנה במערכת ההפעלה Windows. RDC של מיקרוסופט הוא פתרון RDP פשוט וקל לשימוש. הוא אינו מציע את רמת האבטחה הגבוהה ביותר, אך הוא מתאים לשימוש ביתי או עסקי קטן.

- Remote Desktop Services (RDS) של מיקרוסופט: RDS הוא פתרון RDP מבוסס שרת המאפשר למשתמשים מרובים לגשת למחשבי Windows מרחוק. RDS של מיקרוסופט הוא פתרון RDP מאובטח יותר מ-RDC. הוא מציע תכונות אבטחה מתקדמות, כגון תמיכה בהצפנה חזקה, מדיניות סיסמאות מתקדמות ואפשרויות זיהוי משתמשים מתקדמות

- Citrix Virtual Apps and Desktops: Citrix Virtual Apps and Desktops הוא פתרון RDP מבוסס שרת המאפשר למשתמשים לגשת למערכות ותוכנות מרחוק.

- VMware Horizon: VMware Horizon הוא פתרון RDP מבוסס שרת המאפשר למשתמשים לגשת למערכות ותוכנות מרחוק.

Citrix Virtual Apps and Desktops ו-VMware Horizon הם פתרונות RDP מבוססי שרת מתקדמים המציעים רמות אבטחה גבוהות. הם מספקים תכונות אבטחה מתקדמות, כגון תמיכה בהצפנה חזקה, מדיניות סיסמאות מתקדמות, אפשרויות זיהוי משתמשים מתקדמות ואפשרויות ניהול אבטחה מתקדמות

פתרונות אלו מספקים גישה מרחוק למערכות ותוכנות, אך הם מציעים רמות שונות של אבטחה.

בחירת הפתרון RDP המתאים תלויה בצרכים הארגוניים שלכם. אם אתם מחפשים פתרון RDP פשוט וקל לשימוש, RDC של מיקרוסופט עשוי להיות פתרון טוב עבורכם. אם אתם מחפשים פתרון RDP מאובטח יותר, RDS של מיקרוסופט, Citrix Virtual Apps and Desktops או VMware Horizon עשויים להיות פתרונות טובים יותר עבורכם.

על מנת להגן על אבטחת הרשת בגישה מרחוק, ישנם מספר צעדים שניתן לנקוט, כגון:

- שימוש באמצעי אימות: אמצעי אימות, כגון סיסמאות חזקות וקודים מוזמנים, יכולים לעזור למנוע גישה לא מורשית למערכת או לרשת.

- שימוש באמצעי הצפנה: הצפנה יכולה לעזור להגן על מידע רגיש מפני גישה לא מורשית.

- שימוש באמצעי הגנה פיזיים: אמצעי הגנה פיזיים, כגון חומות אש, יכולים לעזור למנוע גישה לא מורשית למערכות ומידע מרחוק.

סיכום נקודות מרכזיות:

- שימוש ב-VPN להגנה על תעבורת הנתונים.

- הטמעת אמצעי אימות רב-גורמי לשמירה על אבטחת חשבונות משתמשים.

- הגדרת מדיניות גישה מינימלית להגבלת סמכויות המשתמש.

- עדכונים תקופתיים ותחזוקה של מערכות גישה מרחוק.

- הדרכת עובדים לשמירה על אבטחת מידע בעת גישה מרחוק.

רשתות וירטואליות פרטיות: VPN

רשתות פרטיות וירטואליות (Virtual Private Networks) ממלאים תפקיד חיוני בהקמת ערוצי תקשורת מאובטחים ופרטיים על גבי רשתות ציבוריות כמו האינטרנט. רשת פרטית וירטואלית, או VPN, הוא שירות היוצר חיבור פרטי ומוצפן על גבי רשת ציבורית כגון האינטרנט. זה מאפשר למשתמשים לשלוח ולקבל נתונים ברשתות משותפות או ציבוריות כאילו התקני המחשוב שלהם מחוברים ישירות לרשת פרטית. בכך, הוא מספק יתרונות פרטיות ואבטחה, במיוחד בעת גישה למשאבים דרך רשתות לא מוגנות או ממיקומים מרוחקים.

המטרות העיקריות של VPN הן למנוע האזנות, לשמור על סודיות, להבטיח את אותנטיות השולח ולספק שלמות ההודעה. על ידי יצירת מנהרה מוצפנת בין המחשב של המשתמש לשרת ה-VPN.

VPN (רשת פרטית וירטואלית או רשת פרטית מדומה) היא שיטה להעברת מידע פרטי על גבי תשתית שעיקרה או כולה בבעלות ציבורית או בבעלות פרטית עם גישה לכלל הציבור. מטרתו של ה-VPN היא להעביר מידע מהרשת הארגונית לאדם כלשהו, שנמצא במקום שבו לא קיימת תשתית תקשורת פרטית של הארגון, אבל קיימת תשתית ציבורית - אינטרנט או טלפוניה.

השימושים ב VPN

- פרטיות מקוונת : VPN מאפשר למשתמש הקצה לגלוש בצורה מאובטחת ופרטית מבלי להשאיר עקבות דיגיטליות לפעילותם המקוונת.

- גישה לתוכן מוגבל : VPN מאפשר למשתמש הקצה לעקוף מגבלות גיאוגרפיות של תוכן ורכישות ולגשת בכל זאת לאתרים חסומים באזור או במדינה שלהם.

- הקמת תשתית מאובטחת : הקמה של VPN בתצורת שיתוף קבצים מעמית לעמית (Peer To Peer) מספקת אפשרות לשיתוף קבצים בצורה מאובטחת ופרטית.

ארגונים בעלי סניפים בכל רחבי העולם מעדיפים שלא להקים רשת פרטית בין כל הסניפים. הסיבה לכך היא המורכבות והעלות הגבוהה הכרוכה בשכירה, סלילה או רכישה של קווי תקשורת בינלאומיים. לפיכך, ארגונים כאלו מרבים להשתמש ב-VPN על-גבי תשתיות ציבוריות קיימות כדי להעביר מידע בין סניפי הארגון.

ישנם מקרים בהם נעשה שימוש בטכנולוגיה זו גם על ידי סוכני שטח, על מנת שיוכלו לעבוד גם כאשר הם אצל לקוח, כאשר ישנם שיקולי הגנת סייבר נוספים כמו מניעת ריגול תעשייתי ושמירה על סודות מסחריים.

רשתות וירטואליות פרטיות (VPN) יוצרים חיבור מוצפן לרשת, כך שהנתונים בין שתי הנקודות מוצפנים והמשתמש יצטרך לאמת כדי לאפשר תקשורת בין המכשיר שלהם לרשת.

VPN הוא שירות המאפשר לכל משתמש ליצור חיבור מאובטח ופרטי לרשת האינטרנט, על ידי ניתוב של תעבורת הרשת של משתמש הקצה דרך שרת מרוחק בבעלות ספקית השירות, ושרת זה מצפין את הנתונים של משתמש הקצה ומסווה את כתובת ה IP שלו מאחורי כתובת IP במדינה אחרת, בהתאם לבקשת הלקוח. השרת שבבעלות ספקית ה VPN פועל כמתווך בין גולש הקצה (הלקוח) לבין האתר שאליו הוא גולש וכך, מקשה על צד שלישי לעקוב אחר הפעילות של הגולש. לכן, השימוש ב- VPN מאפשר לגלוש באינטרנט בצורה מאובטחת ופרטית, ללא תלות במיקום או ברשת שבה גולשים.

השימוש ב VPN מאפשר לעקוף גם כן מגבלות גיאוגרפיות שונות ולגשת לתכנים שאינם חשופים למדינות שונות וללא השימוש בו, לא היו זמינים לצפייה כלל.

טכניקות השימוש ב VPN מאוד פופולריות בקרב אנשים שרוצים להימנע ממעקב מקוון או שמנסים לגשת למידע רגיש בזמן שהם מחוברים לרשתות Wi-Fi ציבוריות שהסיכון בהם גבוה מהרגיל, ובזכות VPN, התעבורה 'עוזבת' את המחשב של לקוח הקצה כשהיא מוצפנת.

סוגי VPNs

ישנם מספר סוגים של VPNs, כל אחד מהם מיועד לצרכי משתמש וסביבות ספציפיות. הנפוצים שבהם הם:

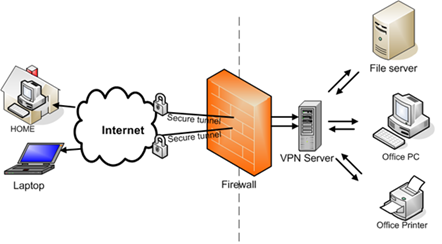

- VPN גישה מרחוק: VPN גישה מרחוק מספקים חיבור מאובטח למשתמשים מרוחקים לגשת לרשת הארגון שלהם דרך האינטרנט. הוא משמש בעיקר עובדים ארגוניים העובדים מרחוק או מהבית.

- VPN אתר לאתר: ידוע גם בתור VPN של נתב לנתב, הוא משמש לחיבור רשתות שלמות זו לזו. לדוגמה, עסק עשוי להשתמש ב-VPN מאתר לאתר כדי לחבר את רשת המשרדים הארגונית שלו עם רשתות הסניפים שלו.

- VPN נייד: VPN נייד תוכנן במיוחד עבור הסביבה הניידת, ומציע למשתמשים גישה מאובטחת לרשת הביתית שלהם מהסמארטפון או הטאבלט שלהם.

איך VPN עובד

טכנולוגיית VPN משתמשת בפרוטוקולי הצפנה ומנהור מתקדמים כדי להשיג את מטרותיה. הנה המחשה פשוטה של איך זה עובד:

- שלב 1: יצירת החיבור: כאשר המשתמש יוזם חיבור VPN, לקוח ה-VPN (תוכנה) במכשיר המשתמש מתחבר לשרת ה-VPN.

- שלב 2: אימות: שרת ה-VPN מאמת את האישורים של לקוח ה-VPN באמצעות תהליך הנקרא אימות.

- שלב 3: הגדרת המנהרה המאובטחת: לאחר האימות, שרת ה-VPN מקים מנהרה מאובטחת באמצעות פרוטוקולי הצפנה חזקים. מנהרה זו מבטיחה שכל הנתונים המועברים בין מכשיר המשתמש לשרת ה-VPN מוצפנים ומאובטחים.

- שלב 4: העברת נתונים: כעת, בכל פעם שהמשתמש שולח נתונים דרך האינטרנט, הם מוצפנים ונשלחים דרך המנהרה המאובטחת לשרת ה-VPN. השרת מפענח את הנתונים ושולח אותם ליעד המקוון המיועד.

- שלב 5: קליטת נתונים: התהליך פועל גם הפוך. כאשר הנתונים נשלחים חזרה למשתמש, הם מתקבלים לראשונה על ידי שרת ה-VPN. השרת מצפין את הנתונים ושולח אותם דרך המנהרה המאובטחת ללקוח ה-VPN במכשיר של המשתמש. תוכנת הלקוח מפענחת את הנתונים לגישה למשתמש.

השימוש ב VPN עובד בצורה הבאה:

- לקוח קצה מתחבר לשירות ה VPN המותקן אצלו (קיימים ספקים רבים במדינות שונות ובתעריפים שונים).

- שירות ה VPN המותקן על עמדת הלקוח (נקרא גם VPN Agent) מצפין את הנתונים של הגולש ושולח אותם לאחד משרתי VPN שספק השירות הקים ומתחזק.

- שרת ה VPN שמקבל את הנתונים דרך ה Agent של הלקוח, מפענח אותם, מקצה להם כתובת IP חדשה ומעביר את החיבור אל רשת האינטרנט, אל האתר המקורי שאותו חיפש הגולש. כך, כל הנתונים שיוצאים מעמדת הקצה של הלקוח מוצפנים לחלוטין ומסווים עם כתובת IP אחרת, מה שמקשה מאוד על צד שלישי זדוני שינסה ליירט או לנטר את הפעילות המקוונת של הגולש.

VPN עם גישה מרחוק משתמש ב- IPsec או בשכבת Sockets Secure כדי לאמת את התקשורת בין התקן לרשת.

כיום קיימים בשוק שלושה מימושים שונים עיקריים של VPN-ים:

1. VPN מבוסס IPSec - הוותיק מבין השלושה.

2. VPN מבוסס SSL (פרוטוקול אבטחה שפותח על ידי חברת נטסקייפ).

3. VPN מבוסס L2TP (פרוטוקול אבטחה נוסף שפותח על ידי מיקרוסופט ו-סיסקו) – פחות נפוץ.

קיים ויכוח איזה מימוש מוצלח יותר. יתרונו העיקרי של VPN מבוסס SSL הוא קונפיגורציה פשוטה יותר, אך מאידך רמת האבטחה הניתנת נמוכה יותר מאשר ב-VPN מבוסס IPSec.

רשת פרטית וירטואלית היא מנגנון שבאמצעותו ניתנת גישה מרחוק מאובטחת בין לקוח לשרת ברשת ציבורית (לרוב האינטרנט). ניתן להשתמש במספר שיטות לפריסת חיבורי VPN. VPNs משתמשים בהצפנת הנתונים הכלולים במנות IP ושליחתם ליעד בו מפוענחים הנתונים, או הצפנת המנה כולה, גלישתם במנות אחרות ושליחתם ליעד (מושג המכונה מנהור - Tunneling) ובכך מסתירה את הזהות. של הצדדים השולחים והקבלים. VPN מאפשר למשתמשים להתחבר מרחוק בצורה מאובטחת למשאבי החברה דרך האינטרנט.

חסרונות פוטנציאליים של שימוש ב-VPN

בעוד ש-VPN מציעים יתרונות רבים, הם לא חפים מהחסרונות הפוטנציאליים שלהם. כמה בעיות שמשתמשים עלולים להיתקל בהם כוללות:

- בעיות ביצועים ומהירות: השימוש בהצפנה ובפרוטוקולי VPN יכול להאט את ביצועי האינטרנט, מכיוון שלוקח זמן להצפין ולפענח נתונים.

- בעיות תאימות: לא כל המכשירים ומערכות ההפעלה תומכים בכל סוגי VPN או פרוטוקולי VPN.

- בעיות משפטיות ומדיניות: מדינות מסוימות מגבילות או שולטות בשימוש ב-VPN.

- מהימנות של ספקי VPN: לא כל ספקי VPN מציעים את אותה רמת שירות. חלקם עשויים אפילו לרשום נתוני משתמש, מה שיכול להביס את מטרת השימוש ב-VPN לפרטיות.

בחירת פתרון VPNבעת בחירת פתרון VPN, עליך לשקול את הגורמים הבאים:

- אבטחה: בדוק את סוג ההצפנה בשימוש. הצפנת AES-256 נחשבת כיום לתקן הזהב.

- פרטיות: בחר ב-VPN שעוקב אחר מדיניות קפדנית ללא רישום ומבוסס במדינה עם חוקי פרטיות חזקים.

- מהירות: למרות שזה טבעי ש-VPN מאט את מהירות האינטרנט במידה מסוימת, כמה VPNs מציעים ביצועי מהירות טובים יותר מאחרים.

- מיקומי שרתים: אם אתם מתכננים להשתמש ב-VPN כדי לעקוף מגבלות גיאוגרפיות, ודא של-VPN יש שרתים במדינות שבהן אתה מעוניין.

- מחיר: ישנם VPNs בחינם זמינים, אך לרוב הם מגיעים עם מגבלות נתונים ומכילים מודעות. שירות VPN פרימיום מציע בדרך-כלל ביצועים ותכונות טובים יותר.

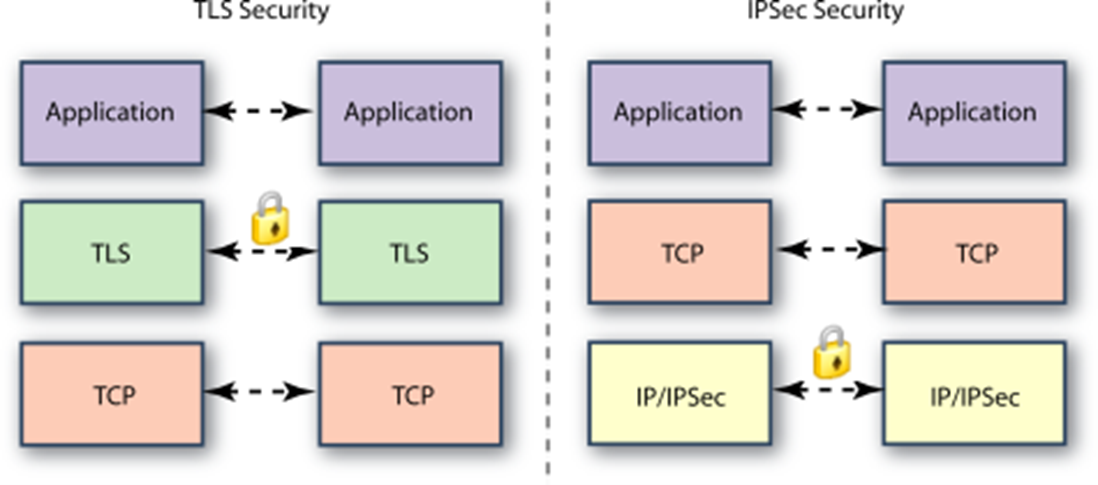

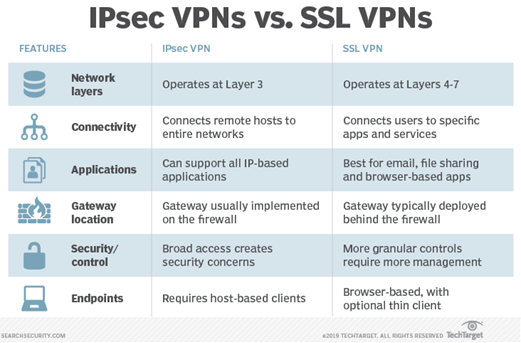

IPsec לעומת SSL VPN

בעוד ש-IPsec VPN מאפשר למשתמשים להתחבר מרחוק לרשת שלמה ולכל היישומים שלה, VPNs SSL מעניקים למשתמשים גישה למנהור מרחוק למערכת או אפליקציה ספציפיים ברשת. בחירת האפליקציה הנכונה מסתכמת באיזון של נוחות עבור משתמש הקצה ואבטחה עבור הארגון.

VPNs (רשתות וירטואליות פרטיות) שימשו במשך שנים לגישה מרחוק לרשת עבור משתמשים לרשתות הארגוניות או החינוך שלהם. המטרה הסופית של VPN היא לספק למשתמשים מרוחקים גישה למשאבי רשת. ישנם שני סוגים עיקריים של תוכנות VPN הקיימות כיום, IPsec ו-SSL. IPsec קיים כבר זמן רב, אבל VPNs SSL צוברים פופולריות הודות למעבר של פלטפורמות תוכנה לענן, כמו גם הפופולריות של יישומים מבוססי אינטרנט. בואו נסתכל יותר לעומק על שני הסוגים.

IPsec VPN

IPsec פותחה מתוך הצורך של משתמשים מרוחקים להתחבר לרשתות דרך האינטרנט ללא שימוש בקווים ייעודיים יקרים מאוד. הוא משתמש באלגוריתמי הצפנה ובמקרים מסוימים באימות דו-גורמי (2FA) כדי לספק אבטחה מקסימלית. ההגדרה הרגילה תהיה במקום שבו מכשיר חומרת VPN אמיתי מוצב מול הרשת המקומית. לאחר מכן כל משתמש שרוצה להתחבר ל-VPN חייב להתקין יישום תוכנה קטן במחשב שלו המסוגל להתחבר למכשיר ה-VPN, אשר מאבטח ומצפין את החיבור ואת המנהרה המתאימה דרך הרשת.

תוכנת לקוח VPN יכולה להיות קשה לניהול מכיוון שהיא צריכה להיות מעודכנת ולהפעיל את הגרסה המתאימה שמכשיר ה-VPN דורש. על צוות ה-IT בדרך-כלל מוטלת המשימה להתקין ולתחזק את התוכנה, ולכן יש להפעיל מידה מסוימת של שליטה על התוכנה המותקנת במכונות המשתמשים.

יש גם נטל כספי הקשור לתוכנת הלקוח. העדכונים חייבים להירכש על ידי החברה המארחת בכל פעם ששוחרר שדרוג חדש, או שהם צריכים לרכוש רישיון יקר עבור כל הלקוחות כדי לקבל עדכונים אוטומטית.

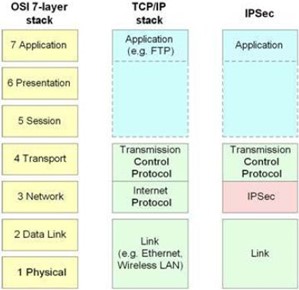

היתרון העיקרי של IPsec VPN הוא שאתה יכול לגשת כמעט לכל דבר ברשת שאפשר היה אם היית מחובר באופן מקומי כגון שרתים, מדפסות ואחסון מחובר. IPSec פועל בשכבת הרשת של מודל OSI, כלומר למשתמשים יש גישה מלאה לרשת הארגונית שלהם ללא קשר ליישום. הגדרת VPN טובה צריכה לספק למשתמשים מרוחקים את ההזדמנות להשיג את אותה רמת פרודוקטיביות כאילו הם יושבים ליד שולחנותיהם המחוברים לרשת ה-LAN.

SSL VPN

SSL VPN (שכבת שקעים מאובטחת) פועל דרך האינטרנט כמו IPsec VPN. עם זאת, הוא פועל בדרך-כלל דרך דפדפן האינטרנט (בין שאר פרוטוקולי שכבת היישומים) במקום להתקין יישום ממשי במחשב הלקוח. זה מקל הרבה יותר על הניהול. לרוב המחשבים המודרניים יש לפחות דפדפן אינטרנט אחד אם לא מרובים עם יכולת SSL שכבר מותקנת. שערי VPN SSL/TLS פרוסים מאחורי חומת אש היקפית, שיש להגדיר אותה כדי להעביר תעבורה לשער. אין דמי רישוי, והתוכנה משודרגת אוטומטית בשרת ללא צורך באינטראקציה של המשתמש. זה הופך סוג זה של VPN להרבה פחות נטל פיננסי ומקל על העומס של צוות ה-IT.

התקשורת בין הלקוח לשרת ה-VPN מנוהלת על ידי SSL, הנכלל בדרך-כלל ברוב דפדפני האינטרנט המודרניים. SSL VPNs יכולים להיות בטוחים יותר במקרים מסוימים מכיוון שהם יכולים לעבור רק ליישומים התומכים באינטרנט במקום לרשת כולה. ניתן לנהל את ההרשאות של המשתמש בצורה מדויקת יותר מכיוון שהוא יכול לגשת רק ליישומים הנחשפים אליהם.

החיסרון העיקרי ב-SSL VPN הוא שניתן להשתמש בו רק כדי לגשת ליישומי SSL התומכים באינטרנט. כמו כן, הלקוח אינו יכול לגשת למשאבי רשת פיזיים כגון מדפסות. זה מטיל מגבלות על המשתמשים, אבל כפי שנאמר בפסקה לעיל, זה יכול להיות דבר טוב במצבים מסוימים.

VPNs SSL הופכים פופולריים יותר ויותר מכיוון שרשתות שלמות עוברות לענן שבו השרתים מדומים באופן וירטואלי בתוכנה במקום להיות חומרה ייעודית שיושבת במיקום ספציפי. ברשתות ענן, כל התוכנה מופעלת באינטרנט, כך ש-SSL VPN עובד בדיוק כמו IPsec VPN עבור רשתות פיזיות. ניתן להדפיס מסמכים ל-PDF, להוריד ולאחר מכן להדפיס באופן מקומי אם המשתמש מעוניין בכך.

בחירה בין IPsec לעומת SSL VPN

לכל סוג של VPN יש את היתרונות והחסרונות שלו. לפעמים יש לבצע פשרות בעת בחירת אחת מהן לניהול הגישה לרשת המרוחקת. ייתכן אפילו שיש לך מצב שבו ניתן להשתמש בשניהם. חלק מהרשתות של ימינו הן רשתות היברידיות, שיש להן גם רכיבים מקומיים וגם רכיבים בענן שידרשו שימוש בשני סוגי VPN. זה מסתכם בצרכים של המשתמשים המרוחקים לגבי איזה מהם יתאים ביותר למצב.

ההבדל העיקרי בין IPsec ו-SSL VPNs הוא נקודות הקצה עבור כל פרוטוקול. בעוד ש-IPsec VPN מאפשר למשתמשים להתחבר מרחוק לרשת שלמה ולכל היישומים שלה, VPNs SSL מעניקים למשתמשים גישה למנהור מרחוק למערכת או אפליקציה ספציפיים ברשת. בחירת האפליקציה הנכונה מסתכמת באיזון של נוחות עבור משתמש הקצה ואבטחה עבור הארגון. עם SSL VPNs, אם תוקף משיג שליטה על המנהרה יש לו גישה רק לאפליקציה או למערכות ההפעלה הספציפיות שאליהן מחובר ה-SSL. פרוטוקול IPsec, בעודו מאובטח בהצפנה כחלק מחבילת TCP/IP, יכול להעניק להאקרים גישה מלאה לרשת ארגונית שלמה אם תתקבל גישה.

הצעד הראשון בהשוואה בין IPsec ל-SSL VPNs הוא לקבוע את הדרישות לארגון ולמשתמשים שלו ולהחליט על התכונות והפונקציות החשובות ביותר של ה-VPN. חלק מההבדלים בין IPsec ו-SSL VPNs הם:

ביצועים: עם חומרה מודרנית, סוג ההצפנה המשמש את IPsec ו-SSL VPNs אינו גורם בדרך-כלל לבעיות ביצועים, אך ארגונים צריכים להשתמש במדדים כדי לבדוק מועמדים ל-VPN. IPsec VPNs מגדירים מנהרה בין לקוח לשרת באמצעות תוכנה בלקוח, מה שעשוי לדרוש תהליך הגדרה ארוך יחסית; VPNs SSL הפועלים דרך דפדפני אינטרנט יהיו מסוגלים בדרך-כלל להגדיר חיבורים הרבה יותר מהר.

אבטחה: סוג אחד של VPN אינו בהכרח מאובטח יותר בכל הנסיבות. הגורם החשוב ביותר בקביעה איזה סוג של VPN יהיה מאובטח יותר הוא מודל האיום עליו מבסס הארגון את דרישות ה-VPN שלו. יש להעריך כל סוג VPN בהקשר לסוג ההתקפות שהארגון מגן מפניהן. אבטחת אלגוריתמי ההצפנה שבהם נעשה שימוש חשובה אך גם האבטחה של שאר מרכיבי היישום.

אימות נתונים: VPNs יכולים להצפין את כל הנתונים המועברים, אך הם יכולים גם להוסיף אימות נתונים כדי להתגונן מפני שיבוש באמצעות אלגוריתמי אימות קריפטוגרפיים חזקים כדי לוודא שהנתונים לא שונו במעבר בין לקוחות VPN ושרתים. עם זאת, הם דורשים מנגנון חילופי מפתח מאובטח כדי לאפשר אימות. בעוד שפרוטוקול SSL/TLS משלב משא ומתן על אלגוריתמים להחלפת מפתחות, IPsec מסתמך על פרוטוקול חיצוני, Internet Key Exchange, למטרה זו.

הגנה מפני התקפה: התקפות על IPsec VPNs ו-SSL VPNs - והגנה מפני התקפות אלה - יהיו שונות על סמך פרוטוקול ה-VPN הבסיסי, היישום והתכונות הנוספות. ההבדל העיקרי בין IPsec ו-SSL VPNs טמון בהבדל בנקודות הקצה עבור כל פרוטוקול. IPsec VPN מאפשר בדרך-כלל גישה מרחוק לרשת שלמה ולכל המכשירים והשירותים המוצעים ברשת זו. אם תוקפים מקבלים גישה למנהרה המאובטחת, ייתכן שהם יוכלו לגשת לכל דבר ברשת הפרטית. SSL מאפשר חיבורים בין מכשיר, מערכות ספציפיות ויישומים כך שמשטח ההתקפה מוגבל יותר.

אבטחת לקוח: למרות שפרוטוקול IPsec הוא חלק מחבילת TCP/IP, הוא לא תמיד מיושם כרכיב ברירת מחדל של מערכת הפעלה התומכת ב-TCP/IP. לעומת זאת, VPNs SSL מסתמכים על TLS, המשולב כברירת מחדל בדפדפני אינטרנט, כמו גם פרוטוקולים רבים אחרים של שכבת יישומים. כתוצאה מכך, השוואת IPsec ו-SSL VPNs צריכה לכלול התייחסות לאופן שבו לקוחות מתחברים ל-VPN ומשתמשים בו, כמו גם עד כמה אפשרויות אלו מאובטחות. על המיישמים לשקול כיצד לקוחות מתחברים ל-VPN, את משטח ההתקפה של לקוחות התומכים ב-VPN ואת פרופילי המשתמש של ה-VPN.

שער VPN: שער VPN SSL עשוי לאפשר אפשרויות תצורה מפורטות בהרבה בכל הנוגע להגבלת הגישה למערכות או שירותים ספציפיים ברשת המוגנת. לשערים למוצרי IPsec VPN צפויים להיות הרבה פחות יכולת תצורה. למרות שייתכן שהם הוסיפו תכונות סינון מנות המאפשרות למדיניות או לתצורות להגביל גישה לכתובות IP ספציפיות או קבוצות משנה של הרשת המוגנת, יש להיזהר מהוספת מורכבות מיותרת וסיכוני אבטחה נוספים שמגיעים עם תוספות תוכנה. בכל מקרה, שקול לפרוס VPN לצד מערכת בקרת גישה לרשת שיכולה לשפר את האבטחה הכוללת על ידי הגבלת גישה למשאבי רשת בהתבסס על מדיניות מוגדרת במפורש.

רשת מקצה לקצה: TLS משמש בשכבת התחבורה, כלומר שכבת הרשת שבה מתנהלת תקשורת בין תהליכים. לעומת זאת, IPsec פועלת בשכבת הרשת שבה מתנהלת תקשורת בין צמתי רשת עם כתובות IP. זה מקשה על אבטחת ההצפנה מקצה לקצה כאשר כל אחד מהקצוות של מעגל ה-VPN המאובטח נמצא ברשת המשתמשת בתרגום כתובות רשת (NAT) כדי לעשות וירטואליזציה של כתובות IP. עם IPsec VPN, הפעלת תקשורת מאובטחת על פני שערי NAT דורשת תצורה וניהול נוספים.

בדיקה של יישומי ה-VPN

בדיקת VPN צריכה להתייחס לדברים הבאים:

- תשתית VPN: זה כולל כל חומרת VPN, תוכנה ויישומי ענן ואת האופן שבו הם משולבים עם מערכות ויישומים שיש להגן עליהם. אפילו ה-VPN הטוב ביותר לא יכול להגן מפני התקפות על שירותים או יישומים שאינם מאובטחים בעצמם, ולכן יש לבדוק אותם גם כן.

- אלגוריתמים ופרוטוקולים הצפנה של VPN: האם רכיבי VPN מיישמים פרוטוקולי הצפנה חזקים? האם מערכות VPN משתמשות באלגוריתמים עדכניים? הטמעות של IPsec ו-TLS איטיות לפעמים לבטל אלגוריתמים לא בטוחים, שיכולים לאפשר סוגים מסוימים של התקפה, כמו פגיעות Heartbleed שהפכה חלק מהיישומי TLS לפגיעים.

- משתמשי VPN: האלמנט האנושי הוא תמיד היבט קריטי בכל מערכת אבטחה. האם האנשים שמשתמשים ב-VPN מבינים איך זה עובד? האם הם מסוגלים להשתמש בו בצורה מאובטחת? האם הם מבינים את סוג האיומים שהם עלולים להיתקל בהם מצד התוקפים? האם מערכת ה-VPN שנבחרה יכולה לעמוד בהתקפות של מקורבים זדוניים?

ארגונים יפרסו גם IPsec ו-SSL VPNs, מכיוון שכל אחד מהם פותר בעיות אבטחה שונות במקצת. עם זאת, בפועל, הצורך בכיסוי מלא עשוי להיות מאוזן יתר על המידה על ידי הוצאות רכישה, בדיקה, התקנה, ניהול וניהול של שתי מערכות VPN.

Point-to-Point Tunneling Protocol: PPTP

פרוטוקול מנהור מנקודה לנקודה: PPTP היא שיטה מיושנת להטמעת רשתות פרטיות וירטואליות. ל-PPTP יש הרבה בעיות אבטחה ידועות.

PPTP משתמש בערוץ בקרה TCP ובמנהרת Encapsulation ניתוב גנרית כדי להקיף מנות PPP. VPNs מודרניים רבים משתמשים בצורות שונות של UDP עבור אותה פונקציונליות.

מפרט ה-PPTP אינו מתאר תכונות הצפנה או אימות ומסתמך על מנהור של פרוטוקול Point-to-Point ליישום כל פונקציונליות האבטחה.

הטמעת PPTP הנשלחת עם משפחות המוצרים של Microsoft Windows מיישמת רמות שונות של אימות והצפנה באופן מקורי כתכונות סטנדרטיות של חבילת PPTP של Windows. השימוש המיועד בפרוטוקול זה הוא לספק רמות אבטחה ורמות גישה מרחוק בהשוואה למוצרי VPN טיפוסיים.

OpenVPN

קוד פתוח OpenVPN משתמש בטכנולוגיות VPN כדי לאבטח ולהצפין נתונים הנשלחים דרך האינטרנט. פרוטוקול ה-VPN המותאם אישית שלו משתמש ב-SSL/TLS להחלפת מפתחות. מאז הקמתו בשנת 2001 הוא הפך לסטנדרט דה פקטו בתחום הרשתות בקוד פתוח עם למעלה מ-60 מיליון הורדות.

OpenVPN היא מערכת רשת פרטית וירטואלית (VPN) המיישמת טכניקות ליצירת חיבורים מאובטחים מנקודה לנקודה או מאתר לאתר בתצורות מנותבות או מגושרות ומתקני גישה מרחוק. הוא מיישם גם יישומי לקוח וגם יישומי שרת.

OpenVPN מאפשר לעמיתים לאמת זה את זה באמצעות מפתחות סודיים, אישורים או שם משתמש/סיסמה משותפים מראש. בשימוש בתצורת שרת מרובה לקוחות, הוא מאפשר לשרת לשחרר תעודת אימות עבור כל לקוח, באמצעות חתימות ורשות אישורים.

הוא משתמש רבות בספריית ההצפנה של OpenSSL, כמו גם בפרוטוקול TLS, ומכיל תכונות אבטחה ובקרה רבות. הוא משתמש בפרוטוקול אבטחה מותאם אישית המשתמש ב-SSL/TLS להחלפת מפתחות. הוא מסוגל לעבור בין מתרגמי כתובות רשת (NATs) וחומות אש.

Layer 2 Tunneling Protocol: L2TP

ברשתות מחשבים, Layer 2 Tunneling Protocol (L2TP) הוא פרוטוקול מנהור המשמש לתמיכה ברשתות וירטואליות פרטיות (VPNs) או כחלק מאספקת שירותים על ידי ספקי שירותי אינטרנט. הוא משתמש בהצפנה ('הסתרה') רק עבור הודעות הבקרה שלו (באמצעות סוד משותף מראש אופציונלי), ואינו מספק כל הצפנה או סודיות של תוכן בפני עצמו. במקום זאת, הוא מספק מנהרה לשכבה 2 (שעשויה להיות מוצפנת), והמנהרה עצמה עשויה לעבור פרוטוקול הצפנה של שכבה 3 כגון IPsec.

IPSEC - INTERNET PROTOCOL SECURITY

IPSec הוא פרוטוקול אבטחה שפותח על ידי IETF בתחילת שנות ה-90 להגן על חבילות (packets) ה-IP, מבלי לשנות את פרוטוקול IP עצמו. הפרוטוקול מספק זיהוי של השולח, וידוא שלמות של חבילות IP, הצפנת תוכן החבילות, מניעת שליחה מחדש של חבילות ישנות והגנה נגד ניתוח התעבורה ברשת.

לחבילות IP אין אבטחה מובנית. לכן, יחסית קל לזייף כתובות של חבילות IP, לשנות את תוכנן, לשדר שוב חבילות שכבר נשלחו ולבדוק את תוכן החבילות. כאשר מתקבלת חבילת IP, לא ניתן להיות בטוחים בזהות השולח, בתוכן החבילה (כלומר ייתכן שהיא שונתה) ובכך שתוכן החבילה לא נקרא בידי אדם או תוכנה לא מורשים.

בתחילת שנות ה-90 היה ברור שפרוטוקול ה-IP הוא הפרוטוקול הפופולרי ביותר ברשת ולכן ארגון Internet Engineering Task Force (בראשי תיבות IETF) החל לפתח פרוטוקול אבטחה מתאים.

פרוטוקול IPSec התפתח כחלק מפרוטוקול IPv6 והיה מנדטורי עד ל־RFC 4294 (להבדיל מ-IPv4 שלא נבנה מההתחלה כמאובטח). כתגובה להתפתחות של פרוטוקולים מתחרים כמו SSH ו-SSL החל ממסמך זה הדרישה למימוש הפרוטוקול עברה מסטטוס MUST לסטטוס SHOULD.

ארכיטקטורת IPSec

IPSec כולל שני תתי פרוטוקולים - ESP ו-AH. הוא יכול להגן על כל חבילת ה-IP (התוכן הפנימי – Data, והחלק החיצוני – Header), או רק על החלק הפנימי שלה.

כדי לאפשר הפרדה זו קיימות שתי דרכי פעולה שונות ל-IPSec:

- תעבורה (Transport Mode) – מגן רק על החלק הפנימי של החבילה. יש Header חדש של IPSec שמתווסף לחבילה בין ה-IP Header לבין שאר החבילה. ניתן להשתמש בתצורה זו בין שתי תחנות קצה מוצפנות.

- מנהור (Tunnel Mode) – מגן על כל החבילה. כל החבילה המקורית נעטפת בחבילת IP נוספת, ו-IPSec Header מוכנס בין ה-IP Header המקורי לחדש.

ניתן להשתמש במנהור בין שתי תחנות קצה מוצפנות ובנוסף בין שערי אבטחה (Security Gateways) שנותנים שרותי אבטחה לגופים נוספים ברשת (כדוגמת VPN). במקרה כזה, כתובות נקודות הקצה נמצאות ב-Header הפנימי בחבילה שמוגנת במעטפת נוספת. כאשר חבילה כזאת מגיעה ל-Gateway, מוסרת המעטפת החיצונית, והחבילה נשלחת ליעדה הסופי.

IPSec יכול להיות ממומש בתחנות קצה או בשערי אבטחה, כגון נתבים וחומות אש (firewalls). כדי להרכיב ולפרק חבילות IPSec, צריכה להיות דרך לחבר בין שרותי אבטחה רצויים ומפתח לבין תעבורה שעליה רוצים להגן ולבין תחנה מרוחקת שאיתה רוצים להחליף מידע המוגן בעזרת IPSec, או במילים אחרות: איך להגן על התעבורה, על איזו תעבורה להגן ועם מי לבצע את ההגנה. כל הנתונים הנ"ל מרוכזים במבנה שנקרא Security Association ובקיצור SA.

SA ב-IPSec הוא חד כיווני, כלומר הוא מגדיר שרותי אבטחה בכיוון אחד בלבד – או עבור תעבורה יוצאת או עבור תעבורה נכנסת.

בדרך-כלל, SA-ים קיימים בזוגות: אחד בכיוון ההולך, ושני בכיוון החוזר. SA מחזיק בכל נתוני האבטחה הדרושים ל-session של IPSec. נתונים אלה הם:

- מספר סידורי (Sequence Number). מספר שמאותחל ב-0 ועולה באחד עם כל חבילה.

- Sequence Overflow Flag. מציין אם המספר הסידורי גדול מ-4,294,967,295.

- חלון נגד שליחה חוזרת של חבילות (Anti-Replay Window). כדי למנוע חזרה של חבילות ישנות כל צד עוקב אחרי חלון בגודל של 64 חבילות. כאשר מגיעה חבילה – החלון מוזז בהתאמה.

כללים לטיפול בחבילה שמגיעה

- אם המספר הסידורי של החבילה הוא שמאלה מהחלון (החבילה הגיעה מאוחר מדי) – החבילה נזרקת.

- אם המספר הסידורי של החבילה הוא בתוך החלון, אך מספר זה כבר הופיע קודם – החבילה נזרקת.

- אם המספר הסידורי של החבילה הוא בתוך החלון ומספר זה הוא מספר שעוד לא הופיע – בודקים את ה-Header AH (על מנת לוודא את זיהוי השולח). אם הוא נכון – מקבלים את החבילה. אם לא – החבילה נזרקת.

- אם המספר הסידורי של החבילה הוא ימינה מהחלון - בודקים את ה-Header AH (על מנת לוודא את זיהוי השולח). אם הוא נכון – מקבלים את החבילה ומזיזים את החלון בהתאם. אם לא – החבילה נזרקת.

שימוש ומימוש

השוואה בין מודל השכבות לבין תקשורת ללא IPSec, לתקשורת עם IPSec במצב Tunnel.

IPSec מספק אבטחה בשכבת הרשת של מודל ה-OSI, ובכך דואג לאבטחה של כל השכבות שמעליו. כל השכבות והיישומים מעל IPSec מאובטחים, ואין צורך להגן על כל אחד מהם בנפרד. השימוש הנפוץ ביותר של IPSec הוא במימוש של VPN-ים.