Protection Endpoint -EPP Platforms

פלטפורמות הגנה על נקודות קצה הן פתרונות הניתנים לפריסה בנקודת הקצה כדי להגן מפני תוכנות זדוניות מבוססות קבצים וסוגים אחרים, באמצעות יכולות מניעה, חקירה ותיקון. מספר ספקים מייצרים מערכות EPP עם פלטפורמות גילוי ותגובה של (EDR) Endpoint Detection and Response - מערכות המתמקדות בזיהוי איומים, תגובה ובקרה אחידה.

פלטפורמות הגנת נקודות קצה (EPP) חיוניות להגנה על תחנות העבודה, המכשירים הניידים, השרתים והמכולות של הארגון. פתרונות אבטחת נקודות קצה מודרניים כוללים אמצעי מניעה מתקדמים, כגון אנטי וירוס מהדור הבא שיכול לחסום תוכנות זדוניות ידועות ולא ידועות, ואמצעי הגנה אקטיביים הידועים כ-Endpoint Detection and Response (EDR).

הגנת נקודת קצה מתייחסת לשיטות המשמשות להגנה על מכשירי נקודת קצה כמו מחשבים שולחניים, מחשבים ניידים, סמארטפונים וטאבלטים מפני איומי הגנת סייבר. ארגונים מיישמים מערכות הגנה על נקודות קצה כדי להגן על המכשירים המשמשים עובדים, שרתים פנימיים ומשאבי מחשוב ענן.

כל המכשירים המתחברים לרשת ארגונית מהווים סיכון אבטחה לגבי פגיעויות של נקודות קצה, שגורמים זדוניים עלולים לנצל כדי לחדור לרשת. האקרים מנצלים באופן שגרתי נקודות קצה כנקודת כניסה נוחה למערכות היעד שלהם, מתקינים תוכנות זדוניות וגונבים מידע רגיש או משתלטים על הרשת.

ללא קשר למודל המכשיר המיושם בארגון (כלומר, BYOD, גישה מרחוק וכו'), מנהלי אבטחה חייבים להבטיח שהכלים הנכונים נמצאים במקום כדי לזהות ולחסום איומי אבטחה וכדי ליזום תגובה מהירה כאשר איום מסלים לפרצה.

מודלים של פריסה

רוב פתרונות ההגנה על נקודות קצה משתמשים באחד מדגמי הפריסה הבאים:

- On-premises - הפתרון פועל על שרת מרכזי וסוכנים פרוסים בכל נקודת קצה המחוברת לרשת.

- תוכנה כשירות (SaaS) - ספק אבטחת נקודות הקצה מארח ומנהל את הפתרון בענן. זה ניתן להרחבה יותר ובדרך-כלל מחויב כמנוי ללא עלויות מראש.

פתרונות הגנת נקודות קצה

רוב הספקים מספקים הגנה על נקודות קצה כחבילת פתרונות הנקראת פלטפורמת הגנה על נקודות קצה (EPP). EPP כולל בדרך-כלל כלי אבטחה מרובים, כולל הרכיבים העיקריים הבאים:

- אנטי וירוס מהדור הבא (Next-Generation Antivirus - NGAV) - NGAV מגדיל את האנטי-וירוס המסורתי מבוסס-חתימות עם ניתוח התנהגותי שיכול לזהות איומים חדשים ולא ידועים. זה עוזר להגן על רשתות מפני תוכנות זדוניות ב0-Day, תוכנות זדוניות ללא קבצים, תוכנות כופר ואיומים מתוחכמים אחרים.

- טכנולוגיית זיהוי מתקדמת: פתרונות EPP מתקדמים מספקים יכולות זיהוי כולל ניטור שלמות קבצים (FIM) שיכול לזהות שינויים חשודים בקבצים, ניתוח התנהגותי, הערכות נקודות תורפה, טכנולוגיית הטעיה שיוצרת פתילים עבור תוקפים להתמקד בהם, ואינטגרציה עם מודיעין איומים.

- זיהוי ותגובה של נקודות קצה (Endpoint Detection and Response - EDR): זיהוי ותגובה של נקודות קצה (EDR) הוא סוג של כלי אבטחה שנועד לנטר ולתיעוד פעילות בנקודות קצה, לזהות התנהגות חשודה וסיכוני אבטחה, מאפשר לצוותי אבטחה להגיב לאיומים פנימיים וחיצוניים, ומאפשר לאנליסט נראות וגישה מרחוק לחקור איומים בזמן אמת, לזהות את שורש הגורם ולמגר את האיום.

- גילוי ותגובה מורחבים (Extended Detection and Response - XDR): זוהי אבולוציה של פתרונות EDR המסייעים לצוותים לזהות ולהגיב להתקפות על פני נקודות קצה, רשתות, מערכות דואר אלקטרוני, סביבות ענן ועוד.

- זיהוי ותגובה מנוהלים (Managed Detection and Response - MDR): לארגונים רבים חסר צוות האבטחה המומחה לתפעול פתרונות EPP ו-EDR. לכן, ספקי EPP רבים מציעים שירותי זיהוי ותגובה מנוהלים (MDR) ישירות או דרך שותף. שירותים אלה מספקים גישה למרכז פעולות האבטחה של הספק (SOC). מומחי SOC במיקור חוץ יכולים לבצע ציד איומים כדי לגלות באופן יזום איומים בסביבת הלקוח, ותגובה לאירועים כדי לזהות ולהגיב לאירועי אבטחה כשהם מתרחשים.

פונקציונליות של פלטפורמות הגנה למערכות קצה

פתרונות EPP יכולים לכלול את התכונות והיכולות הבאות:

- הגנה מפני תוכנות זדוניות מגן מפני גרסאות תוכנות זדוניות ידועות ולא ידועות.

- הגנה מפני exploit: מונעת פגיעויות של 0-Day ופגיעויות תוכנה ידועות.

- הגנה מפני איומי דואר אלקטרוני: סורק קבצים מצורפים לדוא"ל, מזהה וחוסם מטענים זדוניים.

- הגנה על הורדות: מונעת הורדה לא מכוונת של משתמשים של קבצים זדוניים והורדות במעבר.

- בקרת יישומים: מאפשרת רישום לבן והרשימה שחורה של יישומים בנקודת הקצה.

- ניתוח התנהגות: עוקב אחר התנהגות נקודת הקצה ומשתמש בטכניקות למידת מכונה כדי לזהות פעילות חשודה.

- זיהוי ותגובה של נקודות קצה (EDR): מספק נראות לאירועי אבטחה בנקודת הקצה ונותן לצוותי אבטחה את הכלים לחקור ולהגיב עליהם.

- מניעת אובדן נתונים (DLP): מונעת איומים פנימיים המתמקדים בגניבת נתונים וניסיונות הסתננות על ידי תוקפים חיצוניים.

בדיקה אקטיבית של פתרונות EPP

אל תיקח את טיעוני הספק כעובדה. נסה לבדוק בעצמך יכולות EPP:

- הפעל תוכנות זדוניות ידועות, הן ברשת והן מחוץ לרשת, ובדוק אם הפלטפורמה מזהה ומונעת אותן.

- בדוק כמה משאבי מעבד וזיכרון צרכני הפלטפורמה בנקודת הקצה כשהם לא פעילים.

- שנה מדיניות וראה כמה זמן לוקח לשינויים להתפשט לנקודות קצה.

- הפעל התקפה ללא קבצים כגון Unicorn PowerShell כדי לבדוק יכולות מניעה ו- EDR כאחד.

- הפעל פקודות מעטפת חשודות ורשום אם הפעילות מזוהה וכמה מידע מסופק בהתראה.

- ראה מה זה כרוך לפרוס את הפלטפורמה בנקודת קצה ולהסיר אותה.

- בדוק את תכונות השלט הרחוק והנראות - קבל מידע על תהליכים, קבצים שהורדו, נסה להרוג תהליך ולהסגר את נקודת הקצה, ובדוק אם לאחר ההסגר הגישה לרשת באמת חסומה.

- צור רשימת היתרים עבור קבצים, אתרים או אפליקציות ובדוק אם הם באמת חסומים.

HIPS - Host Intrusion Prevention Systems

מערכת מניעת חדירה HIPS מגנה על המערכת מפני תוכנות זדוניות ופעילות לא רצויה. HIPS משתמש בניתוח התנהגותי מתקדם בשילוב עם יכולות הזיהוי של סינון רשת כדי לנטר תהליכים רצים, קבצים ומפתחות רישום.

ההגנה שמספק HIPS:

- תעבורת רשת: HIPS יכול לזהות תנועה לא רגילה בתעבורת הרשת, כגון ניסיונות גישה בלתי מורשים או התקפות על חולשות.

- פעולות המערכת: HIPS יכול לזהות פעולות מערכת חשודות, כגון ניסיונות להשתלט על המערכת או ניסיון להוריד תוכנות זדוניות.

- אירועים: HIPS יכול לזהות אירועים חשודים, כגון שינויים בקבצים או תיקיות או התקנת תוכנות זדוניות.

- ביצועי התנהגות: בניגוד לאנטיווירוס רגיל, HIPS מסתכל על ההתנהגות של התוכנות הרצות במערכת ולא רק על חתימות הווירוסים. אם התוכנה מתנהגת באופן חשוד או בלתי רגיל, HIPS יגלה זאת ויחסום אותה.

- הגנה בזמן אמת: HIPS מספק הגנה בזמן אמת מפני התקפות, במיוחד התקפות Zero-Day שטרם הוזהו במסדי הנתונים של תוכנות האנטיווירוס הרגילות

לאחר זיהוי פעילות זדונית, כלי ה-HIPS יכול לבצע מגוון פעולות, כולל שליחת התרעה למשתמש, רישום הפעילות הזדונית לצורך חקירה עתידית, איפוס החיבור, הפלת מנות זדוניות וחסימת תעבורה לאחר מכן מכתובת ה-IP החשודה. חלק מהמערכות למניעת חדירות מאפשרות למשתמשים לשלוח לוגים של פעילות זדונית ושברי קוד חשוד לספק לשם ניתוח וזיהוי אפשרי.

רוב המערכות למניעת חדירות משתמשות בדפוסי תקיפה ידועים, הנקראים חתימות, כדי לזהות פעילות זדונית. זיהוי מבוסס חתימה יעיל, אבל הוא יכול להגן רק על המכשיר המארח מפני התקפות ידועות, ולא יכול להגן מפני התקפות o-Day או חתימות שאינן נמצאות במסד הנתונים של הספק.

גישה שנייה לזיהוי חדירה קובעת קו בסיס של פעילות נורמלית ולאחר מכן משווה את הפעילות הנוכחית מול קו הבסיס. ה-HIPS מחפש חריגות, כולל סטיות ברוחב פס, פרוטוקולים ויציאות. כאשר הפעילות משתנה מחוץ לטווח מקובל - כגון יישום מרוחק המנסה לפתוח יציאה סגורה בדרך-כלל - ייתכן שחדירה מתבצעת. עם זאת, חריגה, כגון עלייה פתאומית בשימוש ברוחב הפס, אינה מבטיחה התקפה ממשית, כך שגישה זו מסתכמת בניחוש מושכל והסיכוי לתוצאות חיוביות כוזבות יכול להיות גבוה.

שיטת זיהוי חדירה נפוצה שלישית משתמשת בבדיקה מצבית כדי להעריך את הפרוטוקולים בפועל בחבילות החוצות את הרשת. הניתוח נקרא stateful מכיוון שהכלי למניעת תוכנות זדוניות עוקב אחר המצב של כל פרוטוקול. לדוגמה, הוא מבין כיצד מנות TCP ו-UDP יכולות או לא יכולות לשאת פרוטוקולים של DNS, SMTP, HTTP ופרוטוקולים אחרים - ואילו ערכים צריכים או לא צריכים להיות כלולים בכל מנה של כל פרוטוקול. ניתוח פרוטוקול מצבי מחפש סטיות ממצבים רגילים של תוכן פרוטוקול ויכול לסמן התקפה אפשרית כאשר מתרחשת סטייה בלתי צפויה. מכיוון שניתוח מצבי מודע יותר לתוכן החבילה בפועל, הסיכוי לתוצאות חיוביות כוזבות נמוך במקצת מזיהוי אנומליה סטטיסטית.

מוצרי HIPS מתמקדים לעתים קרובות רק באחת משלוש הגישות, אם כי לעתים נעשה שימוש במספר גישות. לדוגמה, שירות מניעת חדירת חדירה מארח של McAfee למחשב שולחני ושירות IPS (Managed iSensor Intrusion Prevention System) של Dell הם רק שתי הצעות הנשענות על גישות מרובות למניעת חדירות. לעיתים, HIPS מגיע כחלק מחבילות האנטי וירוס הסטנדרטיות.

HFS - Host-based Firewall System

שולט על התעבורה ע"ג עמדות הקצה..

יודע לעבוד גם בשכבות הגבוהות יותר, מעבר לשכבות 2 ו-3.

כיום מגיע כחלק מחבילות מערכות ההפעלה ומערכות האנטי וירוס.

- חסימת תנועה ברשת: HFS מאפשר להגביל את התנועה היוצאת והנכנסת מהמחשב, על פי כללים שהמשתמש או המנהל מגדיר. ה-HFS יכול לחסום תעבורת רשת לא מורשית על ידי ניתוח הדברים הבאים:

- כתובות IP: HFS יכול לחסום תעבורת רשת ממקורות לא מורשים, כגון כתובות IP של מדינה מסוימת או של גורם ספציפי.

- סינון יישומים: באמצעות HFS, ניתן להחליט אילו יישומים יוכלו לשדר או לקבל מידע מהרשת.

- סוגי פרוטוקול: HFS יכול לחסום תעבורת רשת מסוגי פרוטוקולים מסוימים, כגון פרוטוקולים המשמשים להפצת תוכנות זדוניות.

- פורטים: HFS יכול לחסום תעבורת רשת בפורטים מסוימים, כגון פורטים המשמשים להתקפות על חולשות.

חשוב לציין כי HIPS ו-HFS אינם תחליפים לאמצעי הגנה אחרים, כגון אנטי-וירוס ואנטי-תוכנות זדוניות. עם זאת, הם מספקים שכבת הגנה נוספת שיכולה לעזור להגן על תחנות קצה מפני מגוון רחב של איומי סייבר.

מתי יש הצדקה להתקנתו?

- בסביבות בהן יש צורך להגביל את התנועה ברשת ליישומים מסוימים בלבד.

- כאשר המערכת מחוברת לאינטרנט באופן ישיר ורוצים למנוע תנועה לא מורשית או לא רצויה.

- בארגונים שבהם יש צורך לשלוט בצורה מוחלטת על התנועה ברשת של המחשבים השונים.

Device Management

הכלי מאפשר לארגונים לנהל ולתחזק מכשירים, כולל מכונות וירטואליות, מחשבים פיזיים, מכשירים ניידים ומכשירי IoT. ניהול התקנים הוא מרכיב קריטי באסטרטגיית האבטחה של כל ארגון. זה עוזר להבטיח שהמכשירים מאובטחים, מעודכנים ותואמים למדיניות הארגונית, במטרה להגן על הרשת והנתונים הארגוניים מפני גישה לא מורשית.

מכיוון שארגונים תומכים כיום בכוח עבודה מרוחק והיברידי, חשוב עוד יותר להחזיק אסטרטגיית ניהול מכשירים. ארגונים חייבים להגן ולאבטח את המשאבים והנתונים שלהם בכל מכשיר.

טכנולוגיות Device Management יכולות לשמש למגוון מטרות בתחום אבטחת המידע, כגון:

- איתור התקנים לא מורשים: טכנולוגיות Device Management יכולות לזהות התקנים לא מורשים ברשת הארגון, כגון מחשבים ניידים או מכשירים ניידים שאינם מנוהלים על ידי הארגון.

- הפצת עדכונים אבטחה: טכנולוגיות Device Management יכולות לסייע בארגונים להפיץ עדכונים אבטחה למכשירים המשתמשים שלהם באופן אוטומטי.

- ניהול מדיניות אבטחה: טכנולוגיות Device Management יכולות לסייע לארגונים ליישם מדיניות אבטחה למכשירים המשתמשים שלהם, כגון הגדרת סיסמאות חזקות או חסימת גישה לאתרים מסוימים.

תכונות

לפתרונות ניהול התקנים יש את התכונות והיתרונות הבאים:

- ערכת הכלים לניהול מכשירים, כוללת יכולת לפרוס ולעדכן תוכנה, להגדיר הגדרות, לאכוף מדיניות ולנטר באמצעות נתונים ודוחות.

- יכולת לנהל מכשירים וירטואליים ופיסיים, כולל ניהול מרחוק.

- תחזוקת רשת של מכשירים המריצים מערכות הפעלה נפוצות, כולל Windows, macOS, iOS/iPadOS ו-Android.

- אוטומציה של ניהול ופריסה של מדיניות עבור אפליקציות, תכונות מכשירים, אבטחה ותאימות.

- ביצוע אופטימיזציה של תכונות המכשיר לשימוש עסקי.

- אספקת נקודת ניהול אחת למכשירים, כולל היכולת לנהל מכשירים ממסוף מרכזי.

עם פתרונות ניהול מכשירים, ארגונים יכולים לוודא שרק אנשים ומכשירים מורשים מקבלים גישה למידע קנייני. באופן דומה, משתמשי המכשיר יכולים להרגיש בנוח לגשת לנתוני העבודה מהטלפון שלהם, מכיוון שהם יודעים שהמכשיר שלהם עומד בדרישות האבטחה של הארגון שלהם.

הצפנת דיסק מלאה

ראה נושא זה בפרק: אבטחה באמצעות הקשחת מערכות - Systems Hardening

הקשחת תחנות קצה

הקשחת נקודת קצה היא תהליך כיבוי ו/או חסימה ככל האפשר של אופציות המהוות נקודות חדירה פוטנציאליות במכשיר מבלי להשפיע על הפונקציות הנדרשות לתפקוד השוטף שך הארגון והעובד.

ישנם מספר דברים שאנחנו יכולים לעשות מיד, שהם חלק מהפרקטיקות הסטנדרטיות.

הקשחת התוכנה

קיימים תקנים להקשחות – מרביתם, על בסיס NIST ו-CIS.

הקשחה מתחילה דרישות סיסמה חזקות ו/או אימות דו-גורמי (2FA). בעוד שהפרטים הספציפיים של סיסמאות חזקות יכולים להשתנות מארגון לארגון, היישום הפשוט ביותר הוא שימוש ב'ביטוי סיסמה' במקום סיסמה רגילה. הכוונה לרצף מילים הגיוני לנו, כמו מילות שיר, ציטוט מסרט, קטע מספר וכו'. את המחרוזת שבחרנו נשלב עם תווים גדולים וקטנים, מספרים וסמלים, ולדאוג לשנות אותה באופן קבוע, כך שאם הוא נגנב, הוא תקף רק לפרק זמן קצר ככל שניתן. 2FA משפר משמעותית אפילו סיסמה בסיסית מכיוון שהיא גם דורשת שלמשתמש יהיה משהו עליו בנוסף למשהו שהוא יודע. עבור מכשירים ניידים, קוד PIN חזק חשוב לא פחות, מכיוון שהוא עדיין אחת ההגנות הטובות ביותר מפני שמישהו פשוט תופס אותו ומיד מקבל גישה.

הצעד השני הוא להשבית את חשבון ה-Administrator המקומי המובנה, ולשנות את שם המשתמש. הצעד ימנע מכמות גדולה של כלים שונים של Brut Force, לקבל גישה לחשבון משתמש.

יש לוודא שהמשתמש אינו פועל באופן קבוע כמנהל מקומי בעצמו, כי הדבר סותר את המטרה אם המשתמש מחזיק ביכולת להריץ הכל ללא הגבלות.

בשלב זה, יש לוודא עדכון שוטף של כל התוכניות על תחנות הקצה. המשמעות היא יותר מסתם Microsoft Windows ו-Office, מכיוון שפגיעויות בתוכניות כמו Adobe Acrobat Reader שיושבות ברקע יכולות להיות קריטיות לא פחות מבעיות ב-Windows עצמה.

קובץ השרתים (Hosts file) הוא אמצעי הגנה שמתעלמים ממנו בדרך-כלל. משמש כבדיקה ראשונה ברוב חיפושי ה-DNS, אם כתובת פגומה ידועה ממוקמת בקובץ זה עם כתובת IP של 127.0.0.1 (בית), זה יכול למנוע במהירות מספר וקטורי תקיפה על ידי עצירת התוכניות מהיכולת טלפון בית. חלק מתוכניות האנטי-וירוס/אנטי-תוכנות זדוניות נועלות את קובץ המארחים באופן ספציפי כדי למנוע התעסקות בקובץ זה, כך שאם אתה מתכוון להשתמש בתוכנה אחרת או ברשימת חסימות מכובדת כדי לאכלס את הקובץ, ייתכן שיהיה עליך להשבית זאת באופן זמני לפני הפעלה מחדש של ההגנות .

הקשחת החומרה

קיימים כלי עזר המאפשרים למשתמשים לנסות לעקוף הגבלות באמצעות USB הניתן לאתחול. ניתן למנוע זאת באמצעות שימוש בהגדרות האבטחה של Windows והגדרות BIOS/UEFI, על ידי השבתת השימוש ביציאות USB. דבר שחשוב לזכור עבור BIOS הוא שמשתמשים עדיין יכולים לנסות להסיר את ההגדרה הזו, אז הקפד להגן על BIOS/UEFI באמצעות סיסמה כדי שההגבלות הללו יהיו בתוקף.

הזכרנו בעבר תעבורה מוצפנת, אבל הצפנת דיסק מלאה היא קריטית כעת כהגנה מפני התקפות לא מקוונות על נקודות קצה. ללא הצפנה, אפשר להסיר דיסק קשיח ממחשב נייד, לחבר אותו למערכת אחרת ולקרוא את תוכן הכונן עם קונספט דומה זמין למכשירים ניידים. עם זאת, כאשר הדיסק מוצפן, הגישה לנתונים מוגבלת מאוד.

לבסוף, אנו זקוקים שיטה כדי להיות מסוגלים לבקר את נקודות הקצה שלנו ולוודא שההגדרות נשארות כפי שאנו מצפים שהן יהיו. בהתאם למכשיר, לבעלים ולמידת האבטחה שהיא קריטית לארגון שלנו, אנו יכולים לארגן צ'ק-אין קבוע למכשירים מדי כמה ימים ועד כל 30 דקות בכל פעם, אם הפתרון שלנו תומך בכך.

במקרה של כשל צ'ק אין או פירצה בהגדרות הנעילה, ארגונים יצטרכו להבין כיצד הם רוצים להתמודד עם דילמה אפשרית: האם הם רוצים דיווח רק כדי שיוכלו לחקור עוד כיצד מישהו פרץ את הסטנדרטים? האם הם צריכים לתקן את זה באופן מיידי כדי לוודא שאין איומים נוספים? האם הם רוצים להפעיל ניקוי אוטומטי של המכשיר? או אולי שילוב - דיווח מיידי, ניסיון תיקון ובדיקת תיקון לאחר מעשה?

Group Policy Management

מדיניות קבוצתית היא תכונה של Microsoft Windows המאפשרת למנהלי IT לנהל ולהגדיר ממיקום מרכזי את ההגדרות במחשבי Windows. מדיניות קבוצתית יכולה לנהל את הגדרות מערכת ההפעלה, יישומים, דפדפנים והגדרות משתמש. עם ניהול מדיניות קבוצתית יעיל, אנשי IT יכולים לבצע את השינויים הקריטיים הדרושים כדי להגדיר כראוי מערכות הפעלה, יישומים והגדרות משתמש קצה. עם זאת, כדי להבין כיצד ליצור מדיניות קבוצתית וליישם אותם בכל הארגונים, חשוב ללמוד עוד על השימושים שלהם ב-Active Directory ואילו כלים עומדים לרשות מנהלי המערכת.

המערכת משמשת בסביבות Active Directory עם מחשבים המחוברים לדומיין, עובדת גם עם מכשירים היברידיים שהצטרפו ל-Azure, אך לא תעבוד עם התקני Azure בלבד.

יתרונות מדיניות קבוצתית

היתרון העיקרי בשימוש במדיניות קבוצתית הוא שארגונים יכולים להחיל סט של מדיניות סטנדרטית על פני כל המחשבים והמשתמשים. זה עוזר להבטיח שצורכי אבטחה ותאימות מתקיימים. זה גם מועיל למחלקת ה-IT בכך שיש כלי להגדיר בקלות את הגדרות המחשב והמשתמש.

מדיניות לדוגמה:

- מדיניות סיסמאות

- נעילת מסך

- הגדרות חשמל

- מפה כונני רשת

- התקנת מדפסות, תוכנות, קיצורי דרך בשולחן העבודה וכו'.

- הגבלות תוכנה (חסימת גישה לתוכניות)

הגדרות Group Policy

- Group Policy Objects GPOs: אובייקט מדיניות קבוצתית הוא אוסף של הגדרות מדיניות. GPO מוחל על הדומיין, או OU כדי למקד למשתמשים, מחשבים או הדומיין כולו. אתה תבלה את רוב זמנך בעבודה עם רופאי משפחה.

- Group Policy Management Console GPMC: זוהי מסוף הניהול המשמש לניהול מדיניות קבוצתית ו-GPOs. מותקן בשרת Active Directory אך ניתן להוסיף אותו גם למחשבים אחרים על ידי התקנת כלי RSAT.

- Local Group Policy: מדיניות קבוצתית מקומית היא מדיניות החלה על מחשב יחיד ומנוהלת באופן מקומי במחשב. אתה יכול לגשת ל-GPO המקומי באמצעות מסוף gpedit.msc. מדיניות זו חלה רק על המחשב שבו אתה עורך אותם. מדיניות הדומיין מקבלת עדיפות על פני מדיניות מקומית.

- Domain Group Policy DGP: מנוהלת באופן מרכזי וניתן להחיל אותה על מספר מחשבים ומשתמשים.

- User Configuration Policies: לכל GPO יש סעיף תצורת משתמש ותצורת מחשב. מדיניות תצורת המשתמש חלה רק על משתמשים.

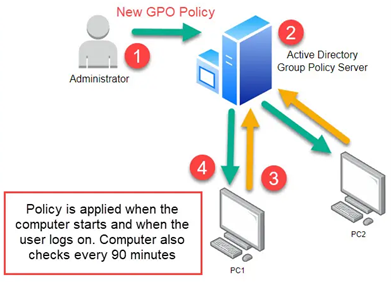

כיצד פועלת מדיניות קבוצתית?

מדיניות קבוצתית פועלת על ידי מנהל מערכת שיוצר מדיניות החלה על משתמשים או מחשבים. המחשב או המשתמש מוריד את המדיניות ומחיל את ההגדרות שלה על המחשב.

להלן מקרה שימוש טיפוסי לשימוש במדיניות קבוצתית וכיצד פועלת המדיניות הקבוצתית. אתה מנהל ואתה צריך לוודא שכל מסכי המחשב ננעלים לאחר 15 דקות של חוסר פעילות.

- מנהל המערכת משתמש במסוף ניהול המדיניות הקבוצתית כדי ליצור GPO חדש. ל-GPO יש מדיניות לנעול את מסך המחשב לאחר 15 דקות של שימוש.

- מנהל המערכת מחיל את ה-GPO החדש על כל הדומיין. המשמעות היא שכל המחשבים בדומיין יקבלו את המדיניות.

- המחשב בודק ומחיל GPOs חדשים בעת האתחול וכאשר משתמשים נכנסים. מחשבים גם בודקים אם יש GPOs חדשים כל 90 דקות.

- מדיניות GPO מורידה ומוחלת על המחשב או על המשתמש.

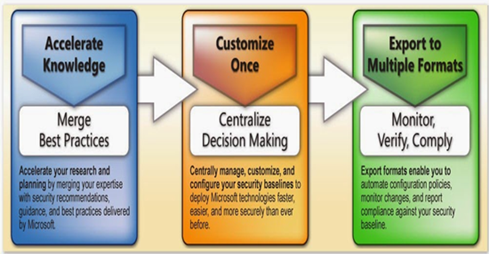

Windows SCM (Security compliance Manager)

אחד הפערים המרכזיים הינו הפעלת אוטומציה להקשחה – יכול להיווצר מצב של חוסר תאימות למערכת עליה רץ. מוצר Microsoft מכיל חבילות הקשחות של Microsoft ונותן למשתמש יכולת לנהל את חבילות ההקשחות על המערכת עליה אמון.